什么是RedLine Stealer?

RedLine是一种窃取恶意软件,主要旨在窃取银行凭证,但也能提取其他信息。其重点是入侵受害者的网络浏览器,以收集帐户信息、自动填充数据和任何其他有价值的信息。方便的控制功能以及内置的反检测和反分析功能使RedLine成为市场上最流行和最多产的窃取软件之一。RedLine stealer另一个值得注意的地方是其传播方式与常规的电子邮件垃圾邮件传播不同。

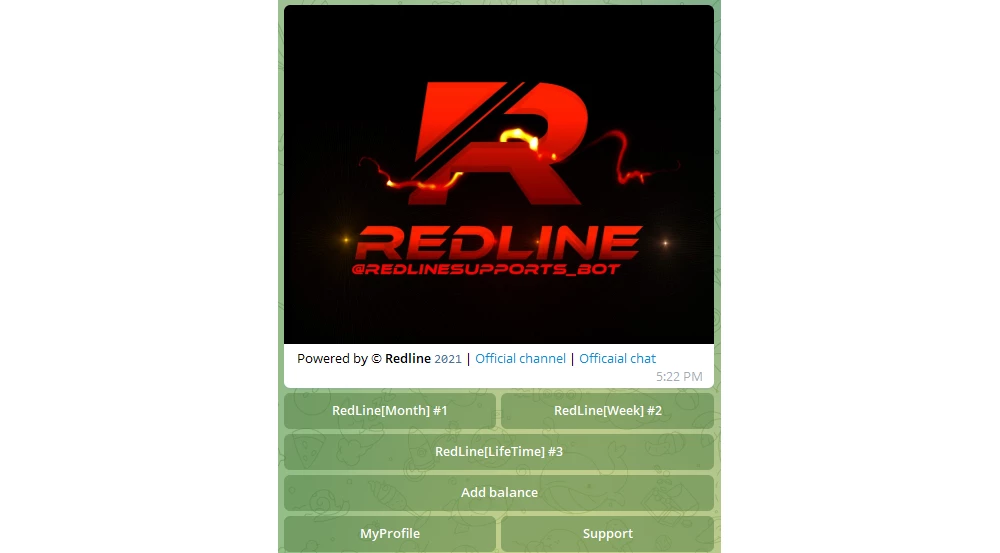

该窃密软件的首次提及可以追溯到2020年初,但其首次显著活动高峰发生在半年后。它以“恶意软件即服务”模型传播,主要通过在Telegram信使群组中发布广告来传播。RedLine的订阅计划从100美元一周到800美元的终身“许可证”不等。样本是与加密器一起提供的,加密器是一种特殊的软件,用于在部署恶意软件样本之前对其进行加密。这个过程降低了检测的机会,并使分析尝试变得复杂。

RedLine Stealer传播

我们上面提到,RedLine Stealer采用了一些与当今普遍惯例不同的独特的自我传播方式。虽然电子邮件垃圾邮件既有效又便宜,但会引起太多关注。传播此恶意软件的骗子们有自己的选择,尽管在某些情况下会应用垃圾邮件。他们似乎掌握了足够的方法来超越所有竞争对手。

社交媒体中的垃圾邮件

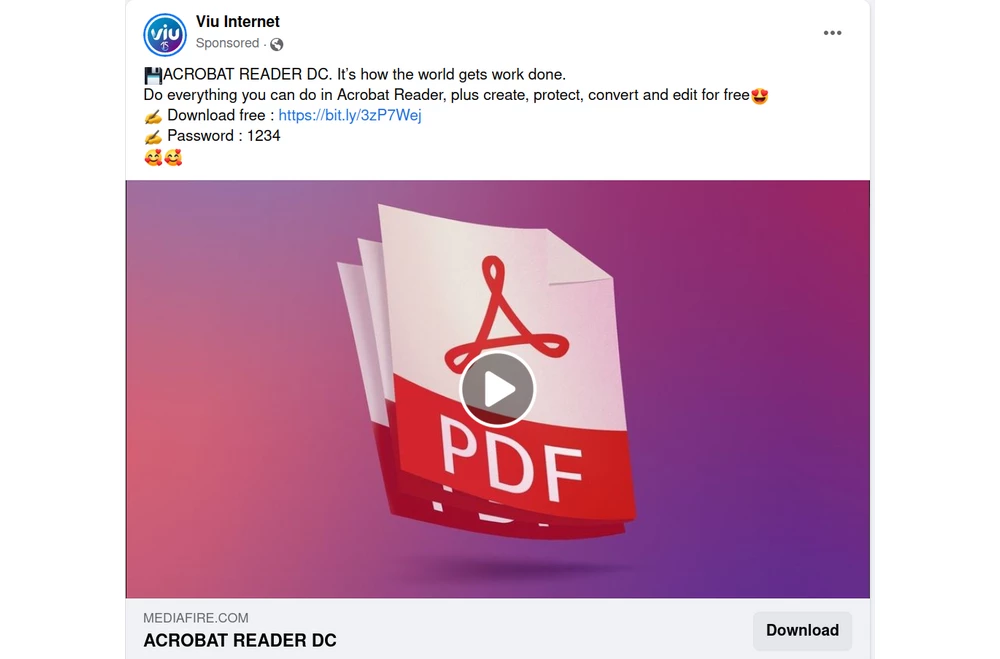

社交网络帐户,尤其是属于名人或知名组织的帐户,通常受到其订阅者的信任。无论从电脑可以访问的Facebook、Twitter、Instagram,关键点是找到信任最多的账户。社交工程或先前的恶意软件注入为黑客提供了账户的凭据,然后就开始了表演。

使用此方法传播RedLine的骗子很少会落入明显的垃圾邮件,很容易被识别出来。相反,他们会使用包含组织或个人细节并与其通常业务相关的横幅来尽可能令人信服。例如,黑客使用ISP提供商的帐户发布了一篇包含RedLine Stealer下载链接的文章,宣传免费的Adobe软件。这是人们可能会从提供商期望的,并欣赏对其客户的关心-因此将吃掉鱼饵。

下载器恶意软件

下载器,或下载器,是一种用于传递其他恶意软件到受感染计算机的恶意软件。正在运行下载器的广泛计算机网络在暗网中广泛提供,因此任何人都可以支付上传其恶意软件到这些计算机。RedLine大师不会鄙视这种传播方式,因为它被证明非常有效。如果网络“被使用”,即已传递了大量其他恶意软件,则可能会出现问题,大部分有价值的信息很可能已经被提取。

RedLine Stealer有时被应用为下载器的“即时”负载。这是发生的时候,黑客试图尽可能地潜入系统,然后在获得初始访问权限后,部署自己的恶意程序。这通常发生在SmokeLoader后门中,而SmokeLoader后门通常会与STOP/Djvu勒索软件一起传递。除此之外,通过下载器传递的这种恶意软件的样本与其他方式传递的样本有很大不同。

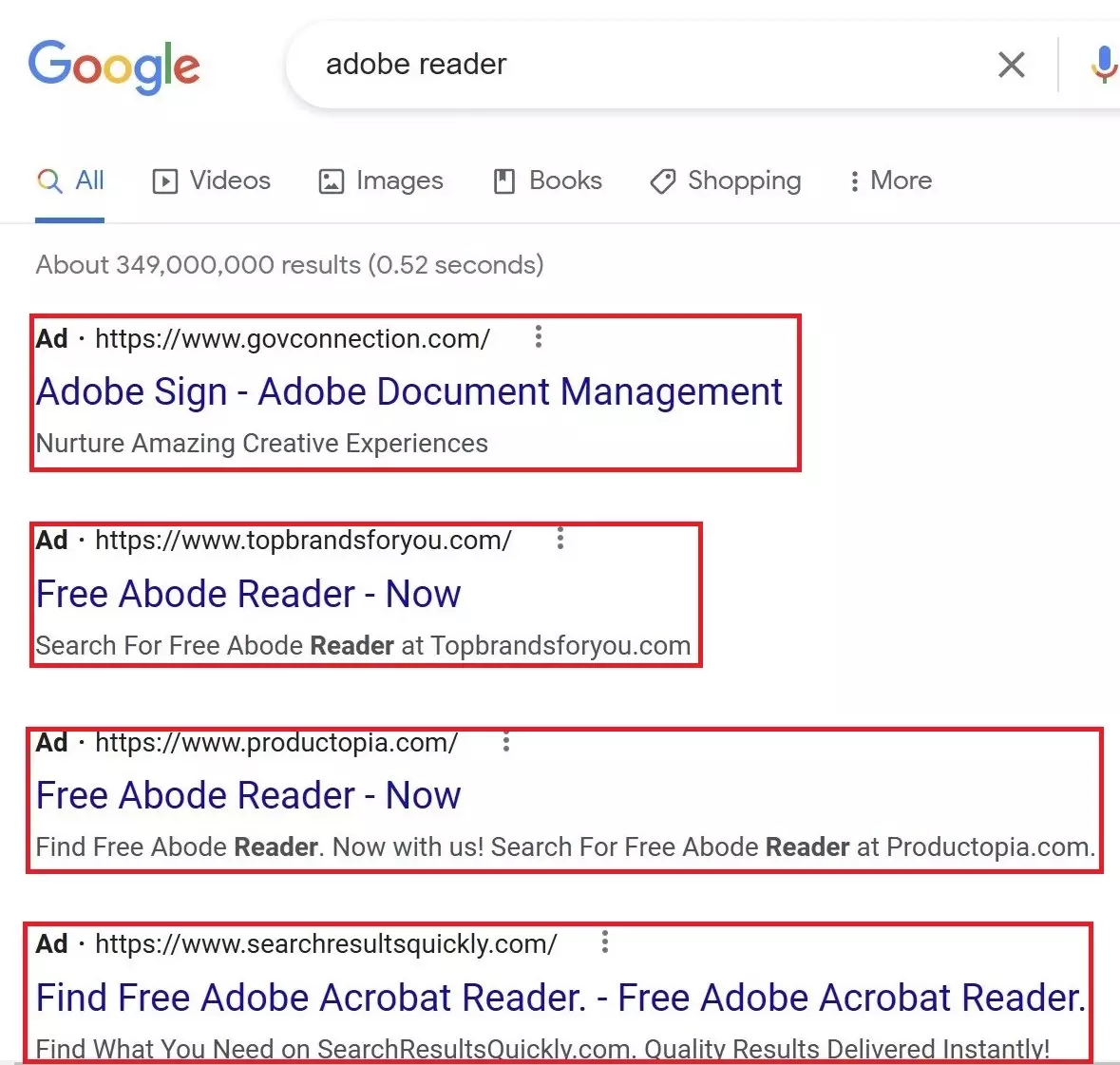

Google搜索恶意广告

Google被认为是一个可信赖的广告平台,用户和广告商都可以对他们看到和点击的内容感到放心。但正如俗话所说,永远不要说永远。最近Google搜索结果中出现了大量恶意广告,成为了一种非常有效的恶意软件传播方式。这并不是第一次有恶意内容滑入Google广告中,但当前案例的规模是空前的。在这些网站中,大多数是复制免费软件开发者的网站或官方下载某些辅助软件(如驱动程序或工具包)的页面。

在这种情况下,恶意软件伪装成合法软件包-一个ZIP档案。文件名似乎与受害者打算下载的内容相似,从而使其警觉心放松。同时,该存档文件内的样本被填充了空节,因此它将超过某些沙箱和防恶意软件的大小限制。然而,它保留了常规RedLine Stealer样本的所有功能,并且在解压缩后准备像往常一样捣乱。

RedLine Stealer分析

首先,让我们看看RedLine在到达目标系统后的展开方式。上面我们提到了“加密器”,用于在实际启动之前保护恶意软件字符串。与混淆和为每个样本提供独特的打包方式一起,这个加密工具使样本相当难以检测,尽管其分析相对容易。由于基于C#,RedLine并不是很复杂,因此对于反向工程工具来说并不是很难,因此还原编译器工作并查看代码并不是一项艰巨的任务。

相较于其他恶意软件,RedLine 的一个独特特征是它的形式。它是一个包含大量无用代码的二进制文件,这些代码会混淆反恶意软件检测。实际的载荷包含在一个 .cab 文件中,使用 RC4 加密,并放置在所提到的二进制文件的某个部分中。该存档中的三个文件是实际的载荷、启动它的脚本和一个脚本。后者检查环境中是否存在反恶意软件软件的运行进程。首先运行此脚本,如果检测到定义的反恶意软件程序,则进一步执行将被取消。但是当检查顺利进行时,它只是将执行传递给实际的载荷。

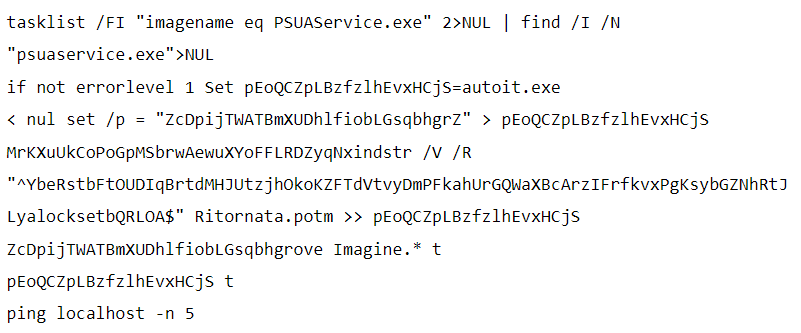

为了运行自身,恶意软件使用加载器;RedLine Stealer 的最新版本使用附加到主载荷的 AutoIt 脚本,但它可以使用任何其他变体的 shell 代码。需要这种混淆的脚本来解密恶意软件字符串,创建进一步恶意软件执行的设施并运行载荷。为了存储上面提到的 .cab 存档的所有内容,它在用户/Temp目录中创建一个文件夹。它还复制了一个 ntdll.dll 库,将其重命名并添加到该文件夹中;所有对该库的进一步调用都将转到此实例而不是原始实例。这很可能是另一个反检测步骤 - EDR 解决方案经常检查对系统库的调用。

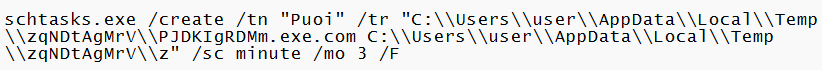

在被攻击环境中建立持久性是通过使用任务计划程序完成的。除此之外,RedLine Stealer 在Temp目录中创建另一个文件夹,用于存储恶意软件加载脚本(我们上面描述的脚本)。使用命令提示符,恶意软件创建一个每3分钟运行此脚本的任务。

通过Dropper恶意软件传播

大部分情况下,RedLine Stealer以独立的恶意软件形式出现,这导致了我们上面所描述的启动方式。然而,在攻击像组织这样的高级目标时,下载器的使用更为常见,它们的隐秘性对于受到良好保护的环境来说是更好的选择。这反过来则会改变恶意软件执行之前的一系列动作。其中大部分的变化都集中在RedLine被提供而没有多余“掩盖”部分的二进制文件上。然而,由恶意软件开发人员推荐的深层加密足以防止通过这种传播形式被检测到。

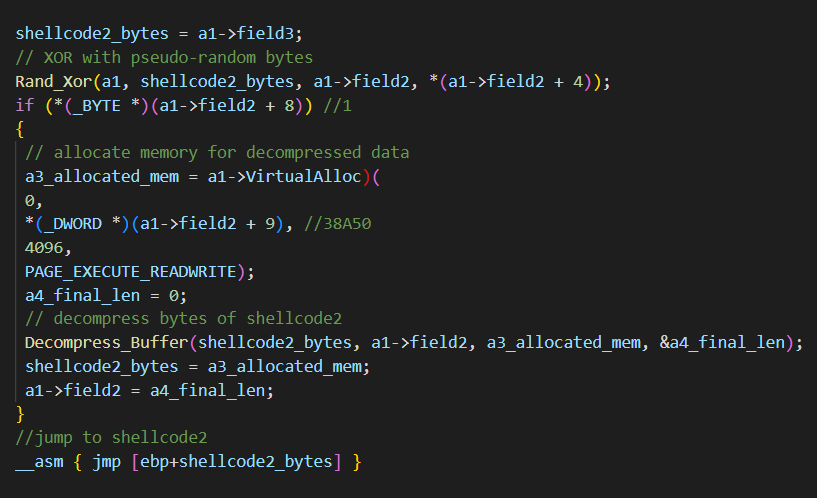

在进入被感染的系统并启动之后,shellcode被启动。它的普遍目的是解密RedLine Stealer并将其空洞化到系统进程中,以使其隐蔽。使用嵌入式XTEA加密密钥,它解密实际上是.NET程序集形式的恶意软件DLL。为了放置已解密和解压缩的字符串,RedLine使用VirtualAlloc函数分配内存区域,并用PAGE_EXECUTE_READWRITE特权保护它。

通过滴管恶意软件传播

大多数情况下,RedLine Stealer 显示为独立的恶意软件,这就决定了我们上面描述的启动方式。然而,在攻击高级目标(如组织)时,下载器的使用更为普遍,它们的潜伏性对于受到保护的环境来说是更好的选择。这反过来又改变了在恶意软件执行之前发生的一系列操作的顺序。大多数变化集中在 RedLine Stealer 交付的二进制文件部分。但是,恶意软件开发人员建议使用的深度加密足以防止这种传播形式被检测到。

在进入被感染的系统并启动之后,启动一个 shellcode。它的常见目的是将 RedLine Stealer 解密并空壳到系统进程中,使其隐蔽。使用嵌入式的 XTEA 加密密钥,它 解密实际上是 .NET 组件的恶意软件的 DLL。为了放置解密和解压缩的字符串,RedLine 使用 VirtualAlloc 函数分配内存区域,并使用 PAGE_EXECUTE_READWRITE 特权进行保护。

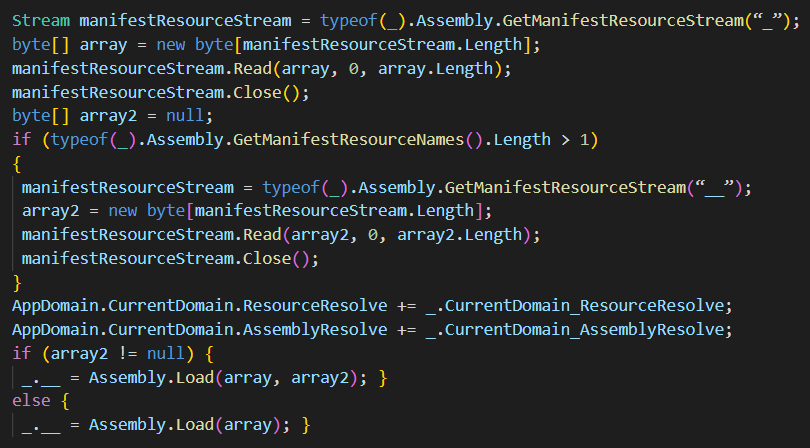

在下一阶段,执行权转移到二进制文件的另一部分,执行反分析检查。但是,它并不像更常见的进程枚举和搜索与沙盒或虚拟机相对应的进程那样,而是检查环境的特定值并运行 DLL。如果 Cor_Enable_profiling 变量为 true(即 0x1),恶意软件将跳过任何进一步的执行。如果存在 clrjit.dll 或 mscorjit.dll(.NET Framework 调试过程中使用的库),也会执行相同的操作。

如果检查通过,恶意软件继续从资源部分加载其主要组件。为了调用 .NET Framework 的新实例,恶意软件使用了 mscoree.dll,实际上使用了其 CLRCreateInstance 函数。此后,RedLine Stealer 通过调用 Assembly.Load 函数完成了拆封过程。

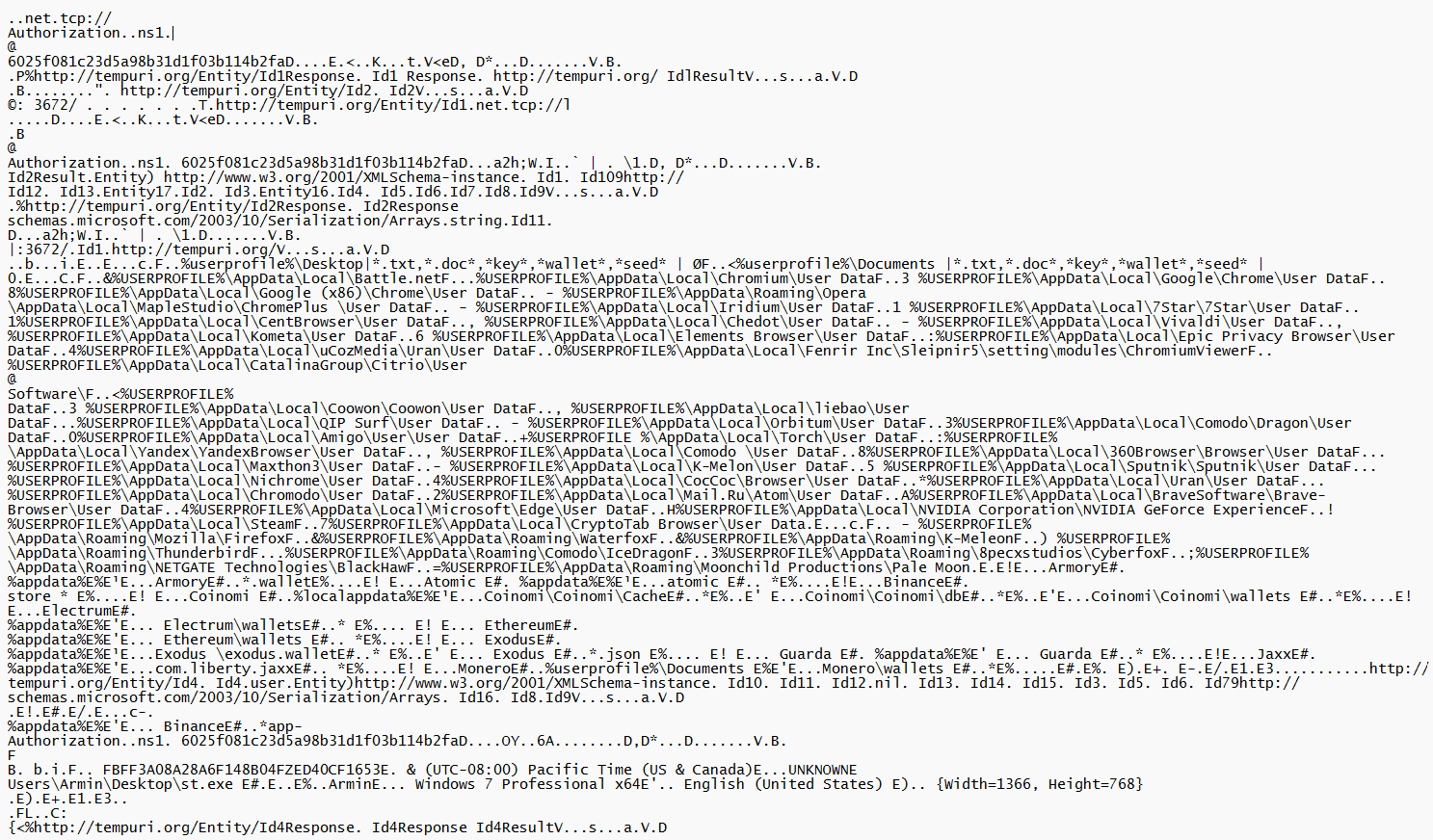

C2通信

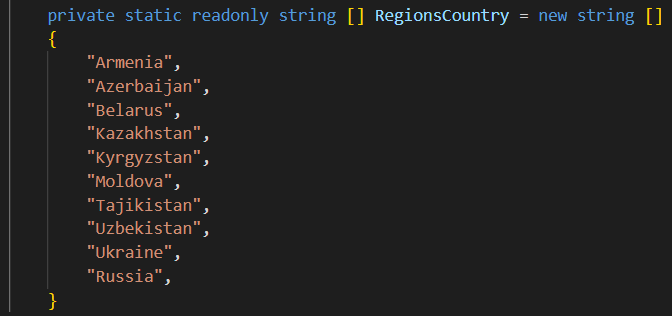

无论哪种情况,在解包和启动后,RedLine将尝试联系指挥和控制服务器。但在此之前,它还执行所谓的区域检查。如果感染设备的检测到的IP地址属于前苏联国家,恶意软件会取消执行。这是恶意软件开发人员居住在这些国家的典型行为。 SmokeLoader恶意软件中也记录了相同的行为 - 如果检测到被禁止的地区,它将停止执行。区域列表是硬编码的,因此如果没有访问源代码,则无法更改首选项。

负责联系指挥服务器的数据块被硬编码到恶意软件中,使用与样本的其余部分相同的RC4加密和Base64编码。它包含IP地址和bot ID信息。一个样本可能携带许多指挥服务器的IP和端口,但大多数情况下我们只见到一个单一地址。

仅需要初始消息来通知C2有关新感染计算机的信息,因此它仅包含bot ID和短文本消息。后者通常为空,但可能包含一些独特的内容,以便将机器人或类似物分组。在初始消息之后,另一个消息出现 - 一个HTTP GET请求,显然是请求配置信息。后者定义恶意软件将在受感染系统中使用的功能。

为了扫描目录,恶意软件会接收到包含有关路径、文件类型/文件名的附加配置文件。为了将数据发送回服务器,恶意软件使用带有消息头特定 ID 标记的 HTTP POST 请求。该数字可能从 1 到 24 不等,每个数字对应特定类型的数据。恶意软件在成功提取特定类型的数据后,自动形成并发送 POST 请求。

RedLine 数据窃取

RedLine Stealer 最重要的能力是对其运行环境进行侦察。这不是关于反检测和反分析技巧,而是关于获得系统的完整足迹。即使从 C2 接收到空白配置,恶意软件也能够执行此操作,这是其基本功能。

- 时区

- 语言

- 硬件信息

- 用户名

- Windows 版本和构建

- 屏幕截图

- 已安装的浏览器

- 已安装的杀毒软件

- 当前正在运行的进程

然而,使用配置,RedLine Stealer 可以获取更广泛范围的数据,包括不同类别的密码、银行卡号和加密货币钱包,以及来自 Web 浏览器和几个特定桌面应用程序的数据。让我们看一看每个数据源。

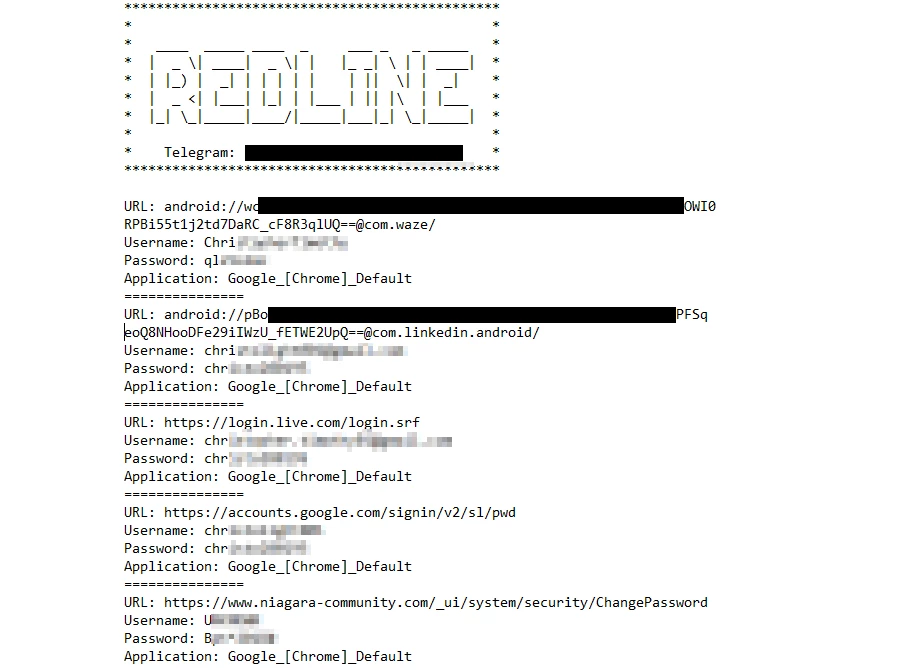

Web 浏览器

RedLine 可以攻破众多 Web 浏览器,从备受喜爱的 Chrome、Opera 和 Firefox,到基于 Chromium 和 Quantum 的替代品。主要关注点分为浏览器内部数据和与加密货币钱包相关的附加组件数据。此窃取程序可以从 AutoFill 表单中获取保存的密码和信用卡数据。实际上,它可以获取自动填充中找到的任何内容,因为这是从浏览器窃取数据的主要方法。RedLine Stealer 在 Web 浏览器中还寻找 Cookie。根据浏览器存储 Cookie 的方式(即作为加密文件或存储在 SQL 数据库中),恶意软件也可以提取它们。

浏览器扩展程序略有不同。恶意软件带有一个庞大的扩展列表,用于管理热门加密货币钱包。恶意软件扫描 Web 浏览器文件以找到其中的一些扩展程序。然后,它会卸载与所有匹配项相关的数据(如果没有找到,则跳过)。它专门针对与这些扩展程序相关的密码和 Cookie,将找到的任何内容复制到其文件夹中。目标钱包的列表如下:

| Metamask | EqualWallet | MathWallet |

| Coinbase | BinanceChain | BraveWallet |

| GuardaWallet | YoroiWallet | Tronlink |

| NiftyWallet | JaxxxLiberty | Phantom |

| Oxygen | MewCx | GuildWallet |

| SaturnWallet | RoninWallet | TerraStation |

| HarmonyWallet | Coin98Wallet | PaliWallet |

| BoltX | BitAppWallet | NamiWallet |

| MaiarDeFiWallet | Authenticator | iWallet |

| Wombat | AtomicWallet | TonCrystal |

| KardiaChain | LiqualityWallet | XdefiWallet |

桌面应用程序

RedLine Stealer特别关注3个桌面应用程序,它们是Discord、Steam和Telegram Messenger。主要目标是会话劫持和窃取与会话相关的文件(在Telegram中)。第一个和第二个应用程序有着相似的会话管理方式,基于令牌。攻击它们,恶意软件会进入它们在 AppData\Roaming 的目录并在其中查找会话令牌。恶意软件知道Steam和Discord使用的命名模式,并专门搜索符合此命名约定的文件。

Telegram有一种不同的会话处理机制,不允许使用同样的诡计。因此,RedLine Stealer只会获取与用户会话相关的所有可能的文件,这些文件存储在AppData\Telegram Desktop\tdata文件夹中。

VPN和FTP应用程序

RedLine可以窃取几个VPN服务和FTP应用程序的登录凭据。这些包括OpenVPN、NordVPN、ProtonVPN和FileZilla。对于VPN,它只是在用户目录中搜索配置文件。例如,为了在NordVPN中获取用户数据,它会搜索其目录-AppData\Local\NordVPN - 并在其中搜索 .config 文件。在这些文件中,它查找节点"//setting / value"。

OpenVPN和ProtonVPN仅在其目录路径和配置文件的扩展名(.ovpn用于OpenVPN)方面有所不同。FTP登录数据通过解析根目录中对应的配置文件进行窃取。对于FileZilla,这些文件是recentservers.xml和sitemanager.xml。

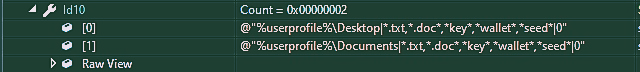

指定文件/文件夹

除了预定义的数据类别,RedLine Stealer 可以在其主人的命令下抓取任何文件。它可以接受搜索特定格式和名称的文件,主人还可以要求恶意软件获取具有特定名称的目录的所有内容。这个功能在针对性攻击中可能非常有用,当威胁行为人知道可能存在有价值的文件(蓝图、报告等),但是这些文件超出了旨在获取用户帐户数据的模块的能力。

RedLine防护

与任何其他高级恶意软件一样,最好的方法是避免RedLine的出现,而不是在攻击后准备修复系统。这些主动方法建立在恶意软件传播到您的系统的方式上。

谨慎对待社交媒体和电子邮件上的消息。当然,它们通常不构成任何威胁,但黑客希望您会这样想。模仿技术通常是RedLine Stealer运营商经常使用的技术,它们可以看起来很自然,尤其是考虑到它们通常会传播符合他们伪装的消息。因此,您应该仔细检查每个“慷慨的提供” - 例如,在官方网站上查看。如果没有相应的信息或宣布任何赠品或合作伙伴关系 - 请远离任何这些。

注意你点击的广告。 恶意广告可能会导致各种不同的问题,从不需要的程序到广告软件。但是RedLine在被认为是安全且没有这些问题的Google广告中寄生,因此它们带来了更多的危险 - 上一次与Google搜索结果中恶意广告相关的恶性活动的恐怖统计数据证实了这个论点。幸运的是,这些广告所推广页面的URL与原始页面的URL非常容易区分。其他建议是避免在搜索结果中点击任何广告,滚动到实际页面 - 这样你只会点击真正的东西。

使用先进的安全解决方案。 这既是一项预防性措施,也是一项响应性措施,因为它将有助于消除像滴管恶意软件这样的复杂威胁,并防止任何进一步的尝试。对于企业安全,例如扩展检测和响应系统、SIEM、防火墙和UBA是必不可少的 - 而前者是整个网络安全系统的支柱。但即使对于单个用户,拥有可靠的程序来查找和击败任何威胁也是一个好决策。

RedLine Stealer IoC

哈希值

SHA256: 2b173e6cde1985b8f98e19458e587a0bb2cb4d3ca2f43fbe90317148733c8c19 SHA256: 33a58fe28fd4991d416ec5c71ed1a3902fa1b3670f0c21913e8067b117a13d40 SHA256: 6b1a6e9d2fd406bd64d19f83d5d2da53daf81cb77deafd44093e328632c812e6 SHA256: 9b83295232742e7441e112964f0cc24b825f5c7367589781ce3cacf8516c47e5 SHA256: b386457fb2917a1e71aa8f8e24ce577984a2679d518cf0c098d6175f6410b569 SHA256: 87789525666ff30d7866ebd346e712e5cb17a029e892036d2798c29568e44ce2 SHA256: b3a7841c382f8037f81b90744e527677bf00e9d1e535e54c720bf9c201046285 SHA256: f9be3f2ebd3654b7ecc41d482840872e1daaede423dff221f925acc4c72a6ce3 SHA256: 4dbf6414e86f128d65b575fe220d5346a258c2b9c188c886a93bb9293291fceb SHA256: b23551685f437c0209057195a157c249b4f5489b5237c15a8c641190eedd0ada SHA256: 3dbb485f94bffbb6e070780451ccda0c651520b651ae9f2f763a8ff9fa70060e SHA256: b41e1a0228c495766f452ae25f5cf0ec032f4e5440b02beafc75af05b80a01b5 SHA256: 1e82ed7a9d804175a7b412ac27314dbdf2e2c3453aca9954a12a30a521f47a8d SHA256: 6c1b0a6370877b232e230baa8703139865662584854a4f8306c387baa1185b50 SHA256: 05321f9484b678c42a2e08e86f0674093eeb69b9a2c47608439946601cf098c1 SHA256: 2a2a05359afeb631127ebbb8d2d2f2c4c4e3f613a9e1e0fd3287e14577c2578f

MD5: c26fb943ff2fe11908905fc573975970 MD5: 76cb8ef17282d3e07be6f4c7ea3a4075 MD5: 651acd24fd7ca46d6c41676e58f655c7 MD5: eacee8508d4a8f42ab3d77d308260460 MD5: 280b496b1556d2beea8f7b9b7958d7cd MD5: 37e07863b33d8c7a3355a3c0e1668520 MD5: 1716bf4f93fc704a463c6517ec22fed5 MD5: b7649de5628e2c6b2be40b6d2fe115c5 MD5: abce7bb76cd0b298f352761c961c8727 MD5: 9b25deede4511de18e00c1214ba32532 MD5: 918fee161ff85beba22b171f1e401cce MD5: 85a7d125f19102f0e504443c721a850c MD5: 79f29087b398759dea999db7057989c4 MD5: 657e36feb61d77e8d2d9da0833c9b8e8 MD5: 374c04c530c8e3a4f82535e0be2c748c MD5: 7fc7660c4586ac5b6cf63d2bfa616867

IP地址

| 95.217.146.176:4287 | 162.55.188.117:48958 | 8.9.31.171:21237 |

| 77.91.78.218:47779 | 88.198.124.103:40309 | 20.100.204.23:41570 |

| 193.233.20.13:4136 | 103.169.34.87:27368 | 207.246.70.132:23 |

| 95.216.27.23:42121 | 89.23.96.224:39812 | 88.218.171.68:20005 |

| 192.227.144.59:12210 | 193.57.138.163:28786 | 79.137.192.41:40084 |

| 77.73.131.143:3320 | 185.106.93.132:800 | 77.73.134.78:38667 |

| 70.36.106.161:10456 | 142.132.186.212:8901 | 138.128.243.83:30774 |

| 45.95.67.36:36262 | 213.166.71.44:10042 | 137.74.157.83:36657 |

| 51.161.104.92:47909 | 193.233.20.12:4132 | 147.135.165.21:36456 |

| 82.115.223.77:38358 | 135.181.204.51:20347 | 103.73.219.222:26409 |

| 45.15.157.156:10562 | 185.11.61.125:22344 | 116.203.231.217:39810 |

| 178.20.45.6:19170 | 45.83.178.135:1000 | 142.132.210.105:29254 |

| 95.217.14.200:34072 | 45.15.156.205:12553 | 176.113.115.17:4132 |

| 185.106.93.207:35946 | 193.233.20.11:4131 | 157.90.117.250:45269 |

| 190.2.145.79:80 | 185.94.166.20:80 | 95.217.146.176:4286 |

注意:拥有众多连接的大型和长期的C2,例如标记为粗体。

MITRE ATT&CK

| Technique ID | Name | Technique ID | Name |

|---|---|---|---|

| T1566 | Phishing | T1539 | Steal Web Session Cookie |

| T1552 | Unsecured Credentials | T1204 | User Execution |

| T1555 | Credentials from Password Stores | T1113 | Screen Capture |

| T1614 | System Location Discovery | T1124 | System Time Discovery |

| T1007 | System Service Discovery | T1087 | Account Discovery |

| T1518 | Software Discovery | T1057 | Process Discovery |

| T1120 | Peripheral Device Discovery | T1571 | Non-Standard Port |

| T1095 | Non-Application Layer Protocol | T1041 | Exfiltration Over C2 Channel |