计算机蠕虫

计算机蠕虫是一种旨在通过破坏文件来破坏特定程序甚至整个系统的恶意软件。此外,它会按照预定的方式自我复制,并且经常瞄准网络中的其他计算机(如果存在)。这种恶意软件早在很久以前就出现了,是最早发明的恶意软件之一。1988年出现的臭名昭著的莫里斯蠕虫是第一个成功蠕虫的例子,虽然它的载荷不是很厉害,但它的唯一目的是通过大学网络传播其文件。然而,这已足以使当代系统变慢,并造成重大的网络问题。

恶意软件的演变导致了范式转变,创造了对犯罪软件的巨大需求-专门用于赚钱的恶意软件。蠕虫被迫进化和适应。它们精确地破坏某些程序元素的能力在网络攻击中仍然可以派上用场-蠕虫被用于禁用安全解决方案并暴露漏洞。当补丁手动打补丁时,后者可能特别有效,只需对程序文件进行一些简单的编辑。

计算机蠕虫是如何工作的?

传统的计算机蠕虫-在00年代广泛传播的那些-是通过系统和网络漏洞进入您的计算机的。后者实际上是在蠕虫试图从同一网络中的另一台受感染的计算机到达计算机时使用的。程序中的漏洞,特别是使权限升级成为可能的漏洞,作为启动第一台设备上的恶意软件的一种方式。

一旦注入发生,蠕虫就会开始其恶意活动。这种软件的旧版本几乎没有精度,会破坏和删除它们能够触及的所有文件。以这种方式,恶意软件使某些程序几乎无法使用,因为它们会向您显示数十个错误。如果蠕虫没有限制破坏系统文件,它可以轻松切断一对文件,从而导致蓝屏死机。更糟糕的是-它可能会损坏一个关键文件,需要用于系统加载,您将在每次引导尝试时看到蓝屏。在这种情况下,只有重新安装系统才有帮助。

然而,所描述的模型是不可能实现盈利的。最初的蠕虫程序主要是破坏性的程序,其目的只是为了给受害者制造问题,没有勒索、广告或流量仲裁。现代计算机蠕虫已经解决了这个问题-一个有效载荷沿着蠕虫一起传播,这种情况下,有效载荷就像牵引所有物品的机车。

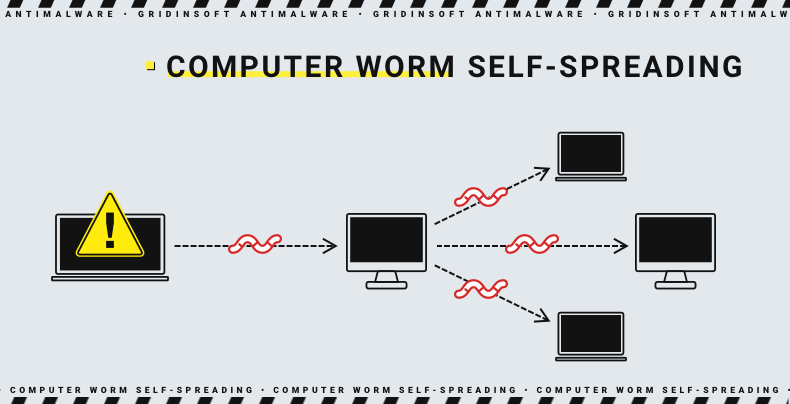

有效载荷可能是不同的,但最常见的选择是具有最快回报周期的恶意软件。骗子们会选择像勒索软件、间谍软件等等的东西。蠕虫因其在网络内部自我传播的能力而受到赞赏,这也使得所有其他恶意软件的传播效率更高。

我如何知道我的电脑是否有蠕虫?

这种恶意软件类型不是潜在的,因为它的唯一目的是破坏您计算机上的文件。无论是否有目的,它都会使程序或某些系统元素无法正常工作-您肯定会在使用电脑时注意到。此外,您甚至可能遇到系统故障。如果以高权限启动蠕虫,则甚至可能会损坏驱动程序和固件,因此系统将在基本功能上出现一些大问题。

如果蠕虫被用来为其他恶意软件铺路,则您不太可能区分不同恶意软件类型的问题。一旦它们混合在一起,您最不想做的事情就是尝试启动不同的应用程序以确定它们的可用性。不过,在讨论单独的个人计算机时,这是一个非常罕见的情况。这将无法弥补蠕虫和勒索软件联盟的佣金价格,而且蠕虫的关键能力-通过本地网络自我传播-也毫无用处。

无论如何,如果您看到应用程序的连续故障,系统的总体速度缓慢,并且从使用同一局域网的人那里听到同样的抱怨,那么肯定是一种蠕虫。正如已经提到的,这种恶意软件可以堵塞网络内部的连接,因为它向其他机器发送垃圾邮件请求,检查它们是否被感染。但是,确认您的计算机出现异常行为的本质的最佳方法是使用反恶意软件软件。一款适当的工具,例如GridinSoft Anti-Malware,将能够通过其行为检测即使是最新的样本。这是一种节省成本和时间的解决方案,将使您的生活变得更加轻松。

计算机病毒与计算机蠕虫 - 有何区别?

蠕虫和病毒是恶意软件世界的先驱。 它们出现在计算机时代的黎明时期,并且都有一些用途。此外,它们的一些属性是相似的,这使一些尝试学习有关此主题的用户感到困惑。让我们来看看计算机蠕虫和计算机病毒之间的区别。

| 特征 | 蠕虫 | 病毒 |

|---|---|---|

| 传播方式 | 电子邮件垃圾邮件、恶意脚本、漏洞利用 | 广告软件横幅、电子邮件垃圾邮件 |

| 作用方式 | 通过删除文件或删除其部分来删除文件或使其无效 | 将自己复制到其他程序和文件中 |

| 能力 | 能够感染局域网内的设备 | 可以让程序按其意愿行事 |

| 影响 | 程序故障,或整个系统的故障 | 程序故障,很少会损坏操作系统 |

| 应用 | 有针对性的网络攻击,勒索软件/间谍软件部署 | 现在几乎不再使用 |

计算机蠕虫会造成什么样的损害?

想象一下,有一个由许多齿轮构成的大型机制,带有几个连续的分支。它们正完美地同步工作,将力量输出到一个最终齿轮上。然后试着从这条链的内部随机拆下一对齿轮。整个分支将停止运转,传输的效率也将下降。再拆下一对零件——你就把生产力削减了一半。蠕虫也是这样,通过分离程序中的随机元素,它会阻止某些功能,甚至彻底破坏应用程序。

由于蠕虫可以接触和删除任何文件类型,因此它可以精准地攻击攻击者需要的东西。特别是,这种能力有时被用来消除针对已使用软件中漏洞利用的安全屏障。它可以是手工解决方案,也可以是官方补丁,但整体漏洞修复的贫乏性使得可以恢复更改并像以前一样使用漏洞。

计算机蠕虫示例

大多数蠕虫使用示例都是指过去,当时这种威胁更加实际。一旦恶意软件变得商业化,蠕虫就进化成几乎可以将所有其他恶意软件都拉进网络的准机车。然而,使用案例非常罕见,因此网络上几乎没有任何信息。因此,让我们看看公开可用的信息。

| 恶意软件名称 | 日期 | 描述 |

|---|---|---|

| ILOVEYOU | 2000年5月 | 旨在通过 Outlook 自我传播。其文件名为 LOVE-LETTER-FOR-YOU.TXT.vbs |

| Blaster | 2003年8月 | 通过缓冲区溢出漏洞进行传播,显示了一个信息“billy gates why do you make this possible ? Stop making money and fix your software!!”并迫使受攻击的系统对 Microsoft Update 服务器进行 DDoS 攻击。 |

| Mydoom | 2004年1月 | 通过一个制作不良的垃圾邮件进行传播,但其规模之大使它成为了最广泛传播的蠕虫之一。 |

| Daprosy | 2009年7月 | 作为一个键盘记录器,删除包含 .exe 文件的文件夹。进行自我传播的大量邮件发送。 |

| Stuxnet | 2010年6月 | 据传是由美国政府支持的蠕虫,针对与核计划有关的伊朗公司。特别是针对监控控制和数据采集系统(SCADA)。 |