什么是计算机病毒?

计算机病毒的历史

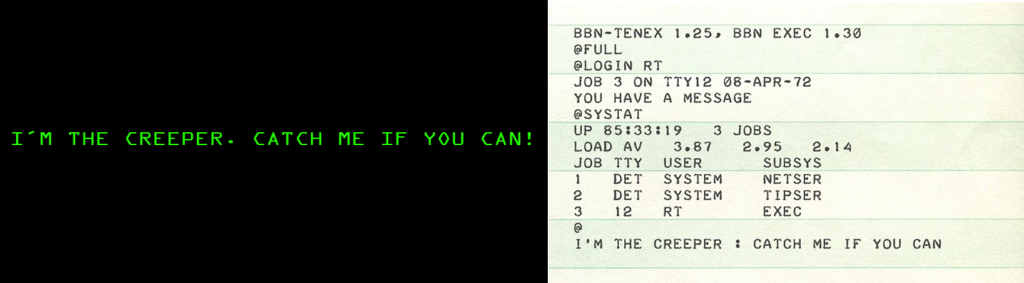

计算机病毒自计算机问世以来就一直存在。第一个计算机病毒是由名为Bob Thomas的程序员于1971年创建的。它被称为“Creeper”,旨在感染ARPANET,即现代互联网的前身。Creeper是一个简单的病毒,可以在受感染的计算机上显示一条消息,但它是众多病毒中的第一个。

20世纪80年代,计算机病毒开始变得越来越普遍。第一个“真正的”病毒,称为Elk Cloner,是由高中学生Rich Skrenta于1982年创建的。该病毒旨在感染Apple II计算机,并通过软盘传播。虽然它是无害的,但它是第一个传播到单个计算机系统之外的病毒。

在20世纪90年代和21世纪初,计算机病毒继续发展。互联网和电子邮件的兴起使病毒更容易快速传播并感染大量机器。第一个电子邮件病毒称为“Good Times”病毒,出现于1994年,并旨在通过电子邮件消息传播。从那时起,电子邮件病毒已成为一个重大问题,每年都会出现新的病毒变种。

如今,计算机病毒仍然是全球计算机用户面临的威胁。黑客使用病毒窃取敏感信息,例如信用卡号码和登录凭据。他们还使用病毒接管被感染的机器,并使用它们对其他计算机发起攻击。

如今,保护您的计算机免受病毒攻击比以往任何时候都更加重要。 反病毒软件 可以帮助您在病毒造成任何损害之前检测和删除病毒。此外,保持您的操作系统和软件更新到最新的安全补丁也很重要,以防止已知的漏洞被利用。

总的来说,自从1971年第一个病毒诞生以来,计算机病毒已经走过了漫长的路程。随着时间的推移,它们变得更加复杂和危险,但是通过正确的预防措施,您可以保护自己免受它们的有害影响。

5种计算机病毒类型

如果您担心计算机病毒,了解可能感染您系统的不同类型是很重要的。在本节中,我们将探讨计算机病毒的各种类别以及它们对计算机的危害。

- 1. 引导区病毒:这种类型的病毒感染了计算机硬盘的引导区。当您启动计算机时,病毒会加载到内存中,使其能够执行其恶意代码。

- 2. 文件感染病毒:这种病毒感染可执行文件,如 .exe 和 .com 文件。一旦被感染,病毒就可以传播到系统中的其他文件。

- 3. 宏病毒:这种类型的病毒感染程序中的宏,例如 Microsoft Office。当您打开受感染的文档时,病毒就可以执行其恶意代码。

- 4. 蠕虫病毒:与病毒不同,蠕虫病毒可以在没有用户干预的情况下传播。它们利用计算机安全中的漏洞来传播到网络上的其他计算机。

- 5. 特洛伊木马病毒:这种类型的病毒伪装成合法的程序。一旦安装,它

那么什么是计算机病毒?

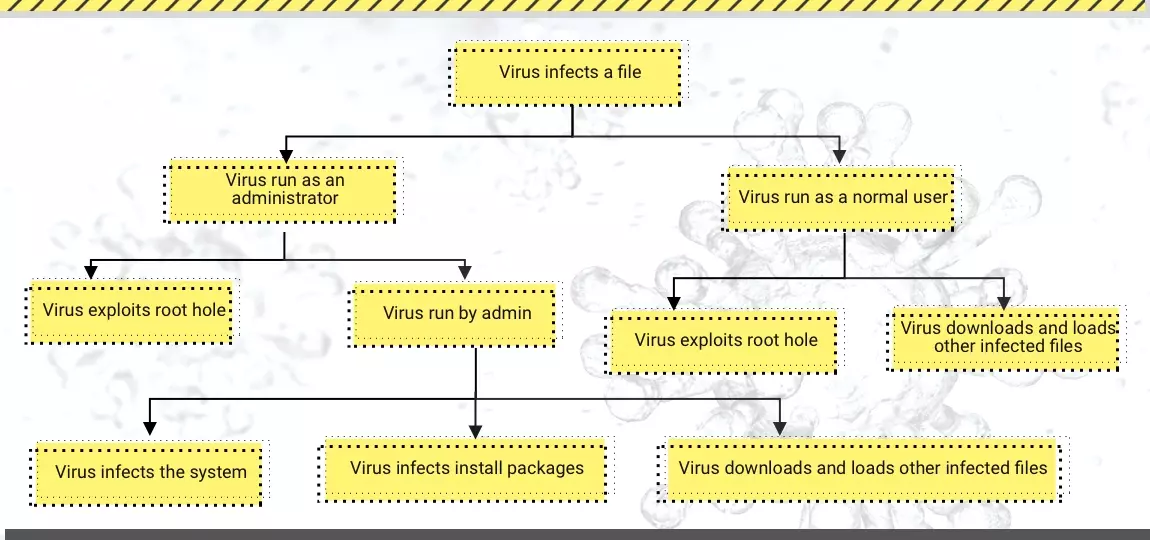

计算机病毒,正如上面提到的那样,是一种恶意软件,它将其代码复制到其他程序和文件中。然后,这个复制的部分会在其他文件中复制自身,因此破坏呈指数级增长。在某一时刻,程序会停止工作,甚至可能无法启动。最后,你可能会发现你的计算机即使不打开错误窗口也无法工作。在最悲惨的情况下,当病毒损坏关键系统文件时,在尝试引导 Windows 时你将会看到蓝屏错误。

更有趣的是,病毒在这个繁荣期完全没有盈利。在20世纪00年代,可以通过任何方式获利的恶意程序数量非常少,但在2022年,这是很不寻常的。那个时候,恶意软件的分发是为了逗乐而不是为了赚钱。事实上,计算机病毒统治的结束是“为赢利而制作恶意软件时代”的开始,这一时代至今持续不断。

为什么计算机病毒消失了?

很讽刺的是,计算机病毒是创造反恶意软件程序的动力,而反恶意软件程序恰好是使病毒不再存在的力量。恶意软件分析师与病毒进行了长达十年的斗争,但最终找到了一种方法来停止所有病毒,即实施规则“如果将文本解析为代码,则为病毒” - 这足以使所有恶意软件制作者的尝试无用。如果他们的工作是有盈利的,他们可能会更有动力,但转向其他恶意软件类型甚至白帽工作更加合理。

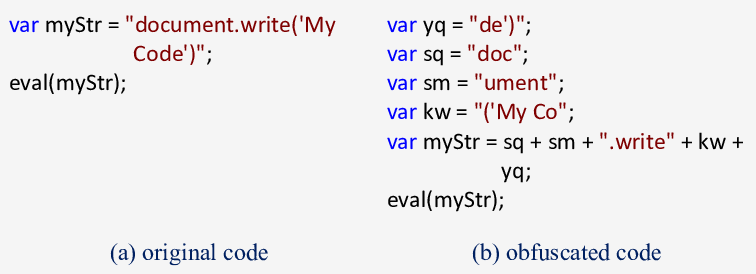

当然,计算机病毒并没有完全消失。通过一些混淆和重新打包的技巧,仍然可以绕过上述规则。然而,没有办法盈利单独的病毒。它会导致程序和系统故障 - 然后呢?试图从这个事情上赚钱很难,但罪犯有时仍会使用它。当您需要利用漏洞或使某些应用程序出现故障时,病毒非常有用。这就是为什么网络犯罪分子有时会使用专门创建的病毒进行针对公司的网络攻击。

计算机病毒的传播

在旧时代,当计算机病毒处于恶意领域时,病毒无处不在。您可以在网上点击横幅广告,安装盗版游戏 - 病毒就会被包含在其中。即使访问某些网站也不安全 - 病毒也可能悄悄地进入您的计算机并运行。由于软件具有更多的保护措施,现代时代大多数这些传播方式已不可能。是的,恶意软件开发人员肯定会说,早期更好。

现今,正如之前提到的,病毒主要被用于网络攻击。因此,它们通常的传播方式与对企业发起攻击的初始载荷的传播方式相同。各种形式的垃圾邮件、远程桌面协议漏洞利用、社交工程甚至同时使用这些手段,这些都是计算机病毒传播的典型方式。成功渗透网络后,病毒会与键盘记录器或其他东西一起启动。

更有趣的是,这些病毒是如何设计的。由于反恶意软件程序具有如此强大的对策,因此无法使用经典的计算机病毒。这就是为什么骗子通常会在某个地方下订单,然后获得一个真正的“弗兰肯斯坦”儿童。这种恶意软件大多在亚洲某个地方订购,然后用于对全球的攻击。这些病毒被以非常不寻常的方式打包,并且具有极其混淆的代码。这种技巧允许欺诈者避免恶意软件检测。尽管如此,最好使用后门——它更难以检测,也更容易隐蔽。

Read also: Heuristic Virus Detection: How AI-Powered Security Catches Unknown Threats

如何预防电脑病毒?

如今,在您的旧计算机上浏览一些古老页面时,感染电脑病毒的机会就像在猪槽里找到金块一样渺小。但如果您担心感染病毒,请勿打开可疑页面并勿从不可信的来源启动程序。这不仅是为了预防病毒,还可以帮助您预防恶意软件。因此,让我们看看如何保持警惕。

对于个人用户来说,非法软件是最大的恶意软件来源之一。从 torrent 跟踪器上下载的破解游戏或直接从“免费”游戏网站下载的游戏、各种软件的破解工具和密钥生成器是恶意软件的最佳携带者。特别是像 KMSPico 这样的东西被认为是2026年初最常见的勒索软件和间谍软件来源之一。放弃使用它 - 您将大大降低感染病毒的机会。

电子邮件垃圾邮件是病毒传播的新趋势。骗子发送电子邮件,引诱用户点击链接或打开附件。无论是什么,你的电脑在恶意脚本执行后将收到恶意软件。避免此类电子邮件很困难:骗子试图使它们类似于来自Amazon或FedEx等合法公司的原始邮件。因此,你需要记住唯一无法隐藏的区别-发件人的电子邮件地址。只要记住来自Amazon的交付邮件不会从[email protected]发送,他们有一个正式的外观电子邮件地址。

最后的建议,作为一种最终解决方法,是使用反恶意软件软件。最有效的保护自己的方法是将其他安全软件和你的知识结合起来。像GridinSoft反恶意软件这样的适当的安全工具将保护你的系统免受计算机病毒,间谍软件,勒索软件或其他威胁。

Read also: Virus:Win32/Expiro: The Chameleon Backdoor That's Still Causing Havoc in 2025