什么是Rootkit?

Rootkit功能

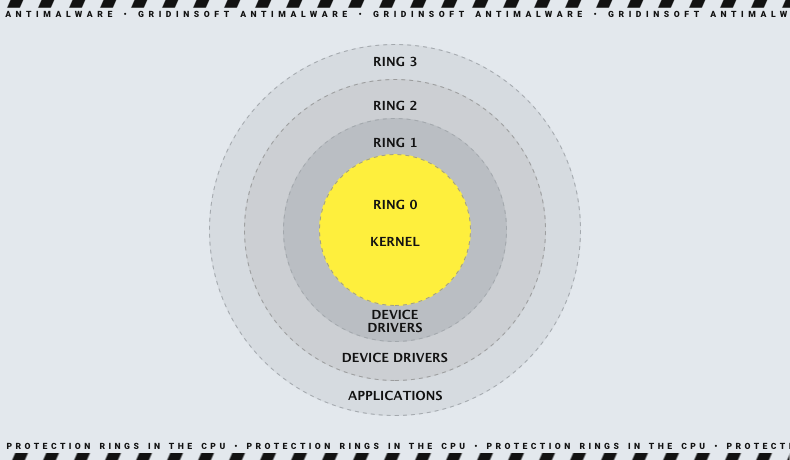

正如其名称所示,Rootkit是一种授予您对被感染系统的低级控制权的程序。而“低级”意味着不仅仅是表面访问,而是可能从最深层次进行访问。虽然大多数计算机病毒都像应用程序一样启动,但某些恶意软件类型需要在驱动程序级别甚至更深层次上访问。

需要提及的是您的PC如何执行您启动的应用程序。有四个层次的保护环(称为保护环)定义了CPU执行程序时程序的权限。放在较高环上的程序不能膨胀较低环上的应用程序。环0给予操作系统内核,环1给予硬件驱动程序,环2给予具有低级访问权限的程序。大多数第三方应用程序使用环3,因为它们不需要任何深层次权限。在环2中实施恶意软件意味着您可以控制所有用户应用程序; 在环1中几乎所有计算机操作都会发生。

Rootkit是一种程序或一组工具,允许远程控制它的人访问被感染系统并按照其意愿进行控制。它仍然很危险,但几乎无法用于为受害者赚钱,就像其他病毒一样。您可以破坏被感染的系统,使其功能失常,甚至无法正常工作,但这不会为您带来一分钱。除非您设法注入其他盈利的恶意软件。

Rootkit与其他病毒的组合

Rootkit恶意软件非常有用,当您需要赋予其他病毒尽可能深入地集成的能力时。这些权限为网络犯罪分子提供了访问所有磁盘和整个网络的权限。当然,这样的粗暴工具很少用于攻击个人。使用Rootkit+其他恶意软件攻击单个用户就像在坦克中捕猎兔子一样。然而,对于使用计算机网络和数据中心的公司或其他实体,这正是所需要的。

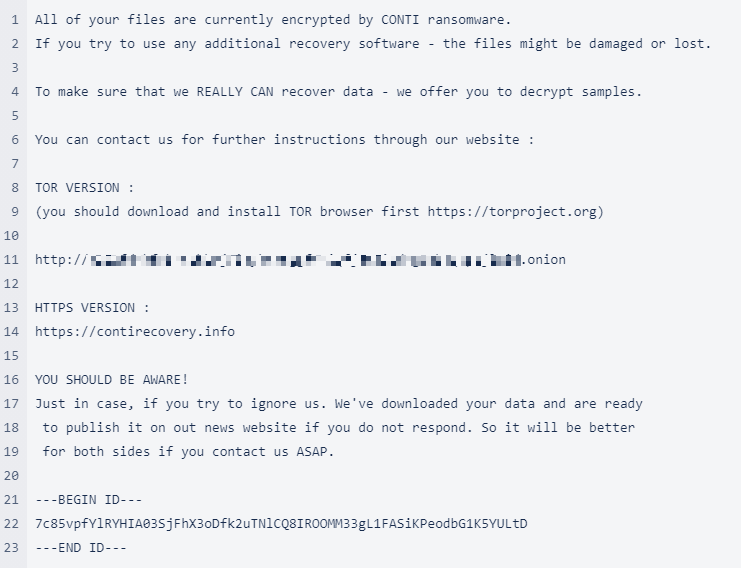

对企业的攻击通常由间谍软件,勒索软件或同时使用这两种来支持。 Rootkit作为主要课程的前菜,提供加密文件和窃取数据。这两者都可能给企业造成数百万美元的损失,而在机密信息泄露的情况下,您还可以预期声誉损失。所有这些肆虐都是由坐在您的系统中并保持大门敞开的一件小东西提供的。 但是Rootkit如何工作?

它是如何工作的?

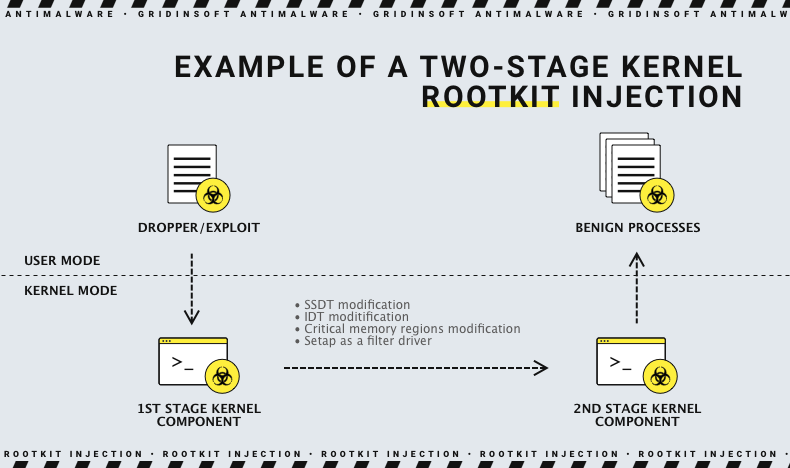

所有操作系统,包括现代的操作系统,在100%无法避免恶意软件攻击。即使是最新的Windows和macOS也存在一定的安全漏洞 - 它们只是尚未被发现。那些被报告的通常都在最近的更新中得到修复。尽管如此,许多公司没有密切关注系统和软件的定期更新。一些公司要求员工手动更新他们的个人电脑,但他们宁愿制作有关Windows更新的更多梗而不是更新它们。确实,这些漏洞被Rootkit用来升级特权。

但是,操作系统中的漏洞并不如此庞大且容易被利用。大多数黑客使用的漏洞位于第三方应用程序中。MS Azure、Office 和 Outlook、几乎所有 Adobe 产品以及其他不同供应商的应用程序都存在安全漏洞,这些漏洞允许网络犯罪分子执行攻击。他们使用的 rootkit 通常是专门为利用目标公司使用的某些应用程序中的漏洞而创建的。在攻击期间,这些程序列表、版本和所有其他有用信息是在 OSINT 操作期间收集的 (开放源情报)。

安全漏洞通常是软件设计不良或短视的结果。这些漏洞通常允许用户以更高的权限执行代码或启动某些功能而不显示任何可见标志。网络犯罪分子利用这种能力以最大效率执行恶意代码。当您启动 MS Office 宏或在 Adobe 文档中打开恶意链接时,骗子就会获得这种能力并启动病毒。您可以在CVE Mitre 网站上找到所有检测到的漏洞列表。

Rootkit 攻击步骤

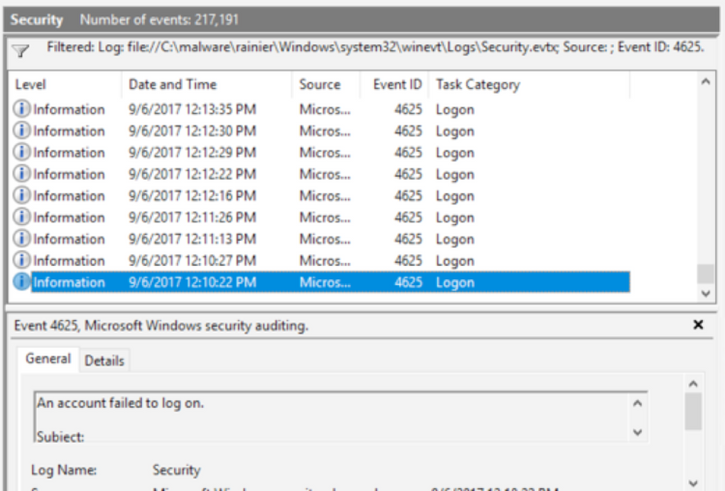

当 rootkit 传递到公司网络中的计算机时,它尝试使用其中之一的漏洞允许其在最深的可用级别上执行。这样的权限然后允许骗子感染网络中的所有其他计算机,更重要的是 - 暴力破解域控制器。访问 DC 意味着控制网络中的计算机和服务器。在网络未集群化的公司中,这可能意味着瘫痪整个办公室。对于小公司来说,这通常意味着几天的闲置,大公司的办公室可能会停摆数周。

网络犯罪分子并不会创造任何新的东西。 RDP攻击和诱饵邮件 是现代所有恶意软件传播活动的首尾纲领,但即使在进一步的行动中,也没有任何新的东西。在成功启动rootkit之后,骗子们开始对域控制器和其他计算机进行暴力破解。同时,会下载和以提升的权限启动其他恶意软件。网络中的计算机被感染,当域控制器失败时,骗子们启动间谍软件并开始从服务器下载数据。

窃取的数据是骗子们的额外收入来源。客户个人信息,有关公司财务统计或生产计划的数据 - 所有这些东西在暗网上的价格都很高。如果有关于某个诊所、保险公司或网络安全公司的客户信息,则未知的作恶者在出价方面更加慷慨。但是,有些公司会支付额外的赎金,以避免公开这些信息。有时,这个“第二”赎金会达到最初赎金的数额 - 用于文件解密。

rootkit是如何传播的?

正如之前所提到的,它们是通过 传统的网络攻击的初始载荷方式 进行传播的。 RDP技术 很好,但在大流行病之前使用得太少,无法捕捉和修复所有漏洞。但即使微软尝试阻止这些漏洞,公司也不急于更新其软件。黑客们则只会感谢这样的礼物。如果员工打开所有电子邮件附件并允许Office文档中的宏,他们将为此付出更大的代价。

当涉及攻击个人(例如,开玩笑或破坏)时,rootkit被分发为针对特定问题的修复工具、系统优化程序或驱动程序更新程序,即伪有效软件。有时,狡猾的用户会将它们添加到重新打包的Windows版本中并在种子追踪器或其他地方传播它们。然后,他们可以对安装在PC上的用户做任何他们想做的事情。

Read also: SYMBIOTE Backdoor and Rootkit Dropper Revealed

如何阻止rootkit?

当你知道rootkit是如何运作的时,对抗它就相当容易,它并不是什么不可阻止和超出寻常的东西。正如之前所示,rootkits利用旧的、众所周知的东西,因此使你的系统甚至整个网络对恶意软件注入具有抵御能力是相当容易的。我将给出多条建议,从预防到防御。

不要让它进来

你的员工必须意识到电子邮件垃圾邮件和其他形式的诱饵/社会工程学。有人可能会听信息但完全不注意并继续做危险的事情。但问题在于“为什么他/她仍然没有被解雇?”,而不是“如何使他/她遵守安全规则?”。这就像在带氧气容器的房间里吸烟或在办公室地板上滚动汞球。

为员工设置简单的用户帐户

自Windows Vista以来,这个操作系统可以要求管理员的密码来运行请求管理员权限的程序。人们仍然出于惯性使用管理员帐户,但没有必要这样做。即使rootkit仍然可以找到提升权限的方法,它也需要提升被它利用的应用程序的权限,以及用户帐户的权限。步骤越多 → ,时间越长 → ,被阻止的机会就越大。

使用反恶意软件软件

对于公司而言,理想的情况是拥有企业网络保护方案,以防止恶意软件通过网络传播并阻止其利用安全漏洞的企图。如果您无法承担或不想在网络中运行这样的大型解决方案,可以使用反恶意软件软件创建适当的恶意软件保护。 GridinSoft Anti-Malware非常适合此类目的 - 没有任何过度的功能,具有积极的保护。

定期更新软件

当系统没有任何已知漏洞时,rootkit就无用了。当然,黑客仍然可能利用0-day漏洞。但是,只有这种风险总比所有漏洞都可以被攻击和0-day漏洞好。幸运的是,现在,软件供应商几乎每周都会提供安全补丁。只需关注并定期启动更新安装即可。

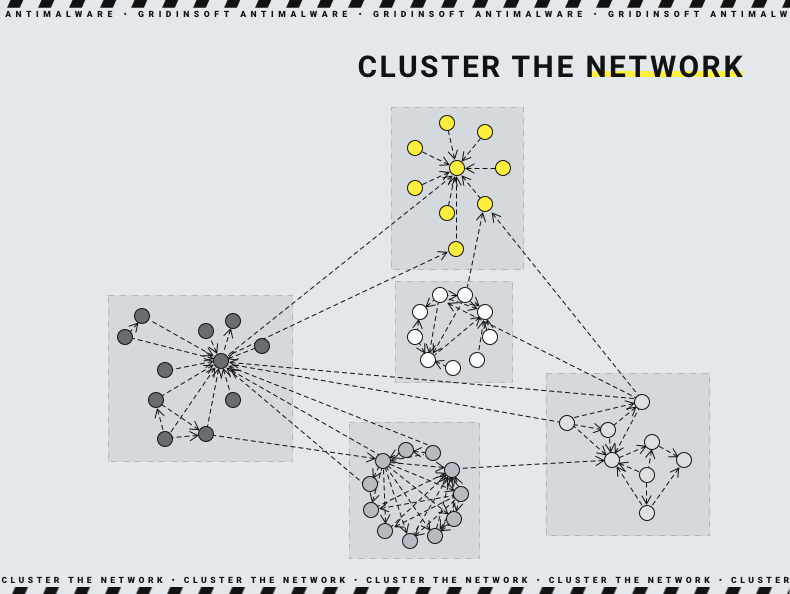

将网络聚类

将整个网络连接到单个域控制器的情况对黑客而言是完美的。当然,这样的网络要易于管理得多,但是在遭受网络攻击时,整个网络都会受到损害。如果恶意软件(通常是勒索软件或间谍软件)完成其活动,则无法使用网络中的任何计算机。所有文件都被加密,凭据被盗取,赎金提示随处可见。您的办公室将处于不工作的状态,从而导致重大损失。与此同时,当您将网络聚类时,仅在发生攻击时部分网络会失效。

隔离服务器

当然,在工作场所管理服务器比在服务器房里从一个机架走到另一个机架更加方便。但是在网络攻击的情况下,后者更加安全。保持平衡很重要 - 一些预防措施和新版本的部署可以远程完成。但大多数情况下,服务器访问必须受到限制或只有在输入密码后才能启用。

如何检测和清除 Rootkit?

检测和清除 Rootkit 需要使用反恶意软件程序。在它的存在被察觉之前是不可能看到任何迹象的,而且它有许多工具来使自己在被攻击的系统中更加持久。然而,对它们的检测也需要快速反应。这样的反应时间可以通过预防性保护功能来提供,允许程序在后台检查正在运行的进程。这就是为什么我再次推荐 GridinSoft Anti-Malware。它具有基于启发式引擎和神经网络的功能。这个安全工具可以在恶意软件入侵的最早阶段有效地对抗 Rootkit。

Read also: How to Prevent a Rootkit Attack?