什么是网络安全?

那么,什么是网络安全? 这门科学可能看起来像是一门寻求避免恶意软件注入、防止数据泄露或组织更可靠信息存储的方法的东西。 然而,网络安全同时研究所有这些东西,因此它确实可以称为数字数据保护科学。

网络安全被定义为保护网络、数据和信息免受未经授权的访问、篡改或破坏。 所有的网络、数据和知识都有一些共同点; 它们相当于存储在银行中的数据和数据。 攻击者可以物理访问建筑物并操纵安全系统以进入银行的金库。

之所以发生这种情况,是因为在物理世界中,犯罪分子无法像 IT 中那样操纵物理系统。 所以想法是利用这些漏洞来攻击计算机网络中包含的信息。

随着世界为应对 COVID-19 大流行而转向更远程的工作模式,网络安全领域出现了大量新的威胁、技术和商业模式。

不断变化的技术格局并不是一个新的启示,但它在去年肯定被提升到了一个新的水平。 在这里,我们分析了由 2026 年及以后的网络安全趋势造成的新兴威胁形势以及哪些网络安全趋势构成的最大风险。

为什么网络安全很重要?

如今,有太多事情依赖于数据存储和传输的数字形式。 每家公司都有一个包含客户、工作文件、统计数据和其他内容的数据库。 确保只有主要指定的用户可以随时访问此信息,这一点很重要。 作为提供后者的方法之一,网络安全提供了安全机制和恶意软件反击方法的使用。 这门科学试图控制的另一件事是人为因素 - 仍然是其中一个 大公司数据泄露的最常见原因。

该科学的主要重点是如何保护数据免受第三方入侵者的侵害。此类入侵者可能是称为间谍软件的恶意程序,或未经授权访问此数据的人。无论哪种方式,您都必须了解如何避免它,如果它发生了,就加以抵制。必须同时处理所有可能的问题是一项非常重要的任务——这就是所有解决方案都非常复杂的原因。 因此,网络安全是一门寻找方法来保护计算机网络以及其中存储和传输的数据的科学。

什么是网络安全威胁?

现在是时候详细说明网络安全面临的危险了。他们通常取决于他们瞄准的目标。这些受害者拥有的信息越重要或有价值,他们使用的安全工具就越复杂。因此,窃取这些信息的方式(即通过所有障碍)必须逐渐变得更加复杂。从个人用户的 PC 上窃取对话比从具有许多安全功能的公司获取对话要容易得多。而且恶意软件和人为相关的技巧都会复杂得多。

让我们来看看大多数当代网络安全威胁。 它们根据复杂程度进行定位。

恶意软件 (Malware)

恶意软件。 你听过这个词,很可能知道它的定义。 但是,大多数用户几乎无法说出更多信息。 恶意软件不仅仅是人们用来描述这个定义的“恶意软件”,事实上,它也不是“病毒”的同义词。 那么如何正确表征呢?

自 90 年代后期以来,恶意软件就一直围绕着我们,而且只要计算机存在,它肯定会存在。 即使不是每个恶意软件样本都应该对信息构成直接威胁,但它可能有办法接触到它。 如今,即使是广告软件之类的东西也可以窃取 cookie 和搜索历史记录。 想象一下间谍软件或窃取者可以做什么。

新闻中最近的恶意软件攻击:

⇢ SmartTube YouTube Client Hacked: Your Ad-Free TV App Just Became a Botnet

⇢ ClickFix Gets Creative: Abusing a 1971 Protocol to Deliver Malware

网络钓鱼 (Phishing)

棘手的社会工程学并不总是旨在向我们推销一些东西。 对于恶意行为,网络钓鱼非常流行,用于从社交网络或网上银行账户获取用户凭据。 网上有很多模仿 Facebook、Twitter 或其他广泛网络的假冒页面。 它们通常通过垃圾邮件在社交网络或电子邮件中传播。 然而,最大的损失与银行网站和应用程序的伪造有关:说出您的密码,同时也对您的储蓄说“再见”。

新闻中的网络钓鱼攻击:

⇢ Fortnite V-Bucks Generator Scam: Why 'Free V-Bucks' Sites Are Dangerous

⇢ "Someone Entered Correct Password For Your Account" Email Scam

勒索软件 (Ransomware)

在个人和公司的方向中正确的事情。 有足够多的勒索软件变种只攻击个人和公司; 他们中的一些人同时服用。 很明显,对公司的攻击会带来更多的利润,但也会使勒索软件集团面临重大风险。 同时,针对个人的群体中的勒索软件市场在几年前就获得了领先和垄断地位。 STOP/Djvu的份额超过75%。

虽然针对个人的攻击是基于诱饵电子邮件和非法软件 - 非常经典的方法,但针对公司的团体被迫寻找更难以预测的方法。 他们确实做到了 - RDP 中的漏洞 是所有其他漏洞中被利用最多的漏洞之一。 除此之外,骗子有时会使用黑客工具和间谍软件 - 从公司获取机密信息,然后要求单独的赎金以使这些信息保持不公开。

Man-in-the-Middle

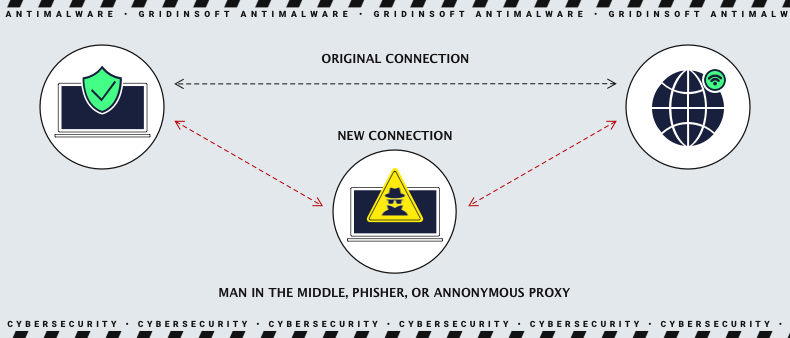

旧但黄金的东西,它几乎完全被在网络浏览器中使用 HTTPS 加密标准抹去。 此攻击假设 流量包在到达服务器的途中被拦截。 虽然“经典”Man-in-the-Middle攻击是在不安全的 Wi-Fi 网络中进行的,但现代攻击通常是作为内部威胁活动的一部分进行的。 伪装的骗子嗅探在本地公司网络中传输的包,没有任何加密。 但是,即使在企业网络内部,没有任何安全措施的数据传输也是非常罕见的。 Man-in-the-Middle这些天几乎不用了。

DDoS

这种类型的网络安全威胁与其说是窃取数据,不如说是阻止对任何数据的访问。 用请求淹没服务器,让它们无法响应看起来很容易,直到您考虑从哪里获取所有这些请求。 由于来自十几台计算机的请求,几乎不会发生分布式拒绝服务。 因此,攻击比德克萨斯州当地连锁超市网站更严重的网络犯罪分子通常会使用僵尸网络或类似的东西。

有时,人们可能会对某个站点进行无意的 DDoS 攻击。 例如,在上一次欧洲歌唱大赛期间发生了这种情况,当时人们在网站上充斥着结果。 但真正的 DDoS 攻击几乎总是与尝试暴力破解网站的管理面板相称。

最近的 DDoS 攻击:

⇢ CVE-2025-21605 Redis DoS Vulnerability Discovered, Patch Now

⇢ GorillaBot: Advanced Mirai Variant Targeting IoT Devices with Enhanced DDoS Capabilities

内部威胁 (Insider threats)

如果您的公司规模庞大且知名,这几乎是不可避免的。 为您的竞争对手工作的人,甚至是为确切的欺诈者工作的人。 新员工不是强制性的——您认为经过充分证明的人之一也可能是内部人员。 对于这种狡猾的工作,第三方可以为他提供高额报酬。 内部人员,尤其是为您工作了一段时间的内部人员,可能会做非常糟糕的事情 - 从数据泄露到恶意软件注入。

高级持续性威胁 (APT)

没错,所有威胁之王。 如果一切都做得对,最复杂和最成功。 这种类型的网络安全威胁假设使用在相对较长的时间内起作用的多种工具。 它可以是 spyware、stealer 或其他可以传递机密数据的恶意软件,在 与管理所有这些事情的内部人员结合。 但是,还有更多可能的组合。

网络安全趋势

为了应对您在上面看到的威胁,网络安全作为一门针对不同攻击媒介开发的科学解决方案。 必须了解它们只有在与威胁对应的规模上一起应用时才具有高效率。 为了在所有可能的危险中最具竞争力,最好同时针对某些威胁和常见的网络安全要素实施具体措施。

网络安全

如今,大多数应用软件都嵌入了网络安全元素。 HTTPS 证书 几乎在每个网站上都有使用,大多数网络浏览器都会阻止访问没有它的网站。 从您的角度来看,Wi-Fi 路由器上的密码和本地网络中的复杂密码即将提供安全性。

云安全

在某些情况下,本地网络安全应用程序是不够的。 与云服务连接的安全性可能会受到威胁,因为它很少受到安全解决方案的控制。 虽然它们作为一种存储数据和合作的方式变得越来越流行,但风险也相应增加。 为确保攻击不可能发生,云安全解决方案提供了对员工与云服务之间连接的控制。

应用安全

数据处理、用户身份验证规则、网络协议 - 您使用的应用程序中的所有这些元素都必须按设计应用。 即使您不担心开发人员会收集您的个人信息,最好将其保护起来。 大多数企业级应用程序通常会尽一切努力避免暴露用户数据。

存储安全

当我们谈论令人尴尬的案例时,最可悲的是当您竭尽全力保护您的数据免受外部危险并且让您的数据中心崩溃时。 由于不同的原因,存储单元 - HDD 或 SSD - 可能会出现故障。 幸运的是,解决这些不愉快的情况很容易 - 购买使用寿命更长的磁盘或保护设备免受损坏。

存储安全的另一个优势是更多地是关于保存数据的地方的物理安全。 这样的房间只能由授权人员进入,更重要的是,不能使用任何可用于提取数据的东西。 使用不同的密码保护计算机并加密磁盘是一种标准措施。

信息安全

通用数据保护条例,或 GDPR,几乎可以解释一切。这项欧洲数据保护法规定为使用任何向公众提供的应用程序的人的数据提供最高隐私。保存在服务器上的所有用户信息都必须加密。否则,您将面临来自欧盟官方当局的诉讼。当然,万一有人发现了这一点。

关键基础设施安全

网络安全的这一部分是针对重要的政府组织而不是公司的。这些组织通常有很多机密信息,总体而言,这些结构的可操作性是一个国家级问题。此信息的泄漏可能会对个人或非政府组织产生重大影响。 对殖民地管道的网络攻击就是一个很好的例子这种情况。

这就是为什么这些组织有时会采取偏执的安全措施。您不能从内部拍摄照片或视频,不能使用可移动驱动器进入他们的网络,并且这些系统中的所有操作都需要使用密码进行授权。

移动安全

与关键基础设施的全球化安全相比,移动安全更多的是关于每个特定用户的选择。如果您希望(甚至需要)保护手机上的数据,最好使用反恶意软件程序和磁盘加密工具。还建议遵循网络安全规则 - 仅使用具有 HTTPS 证书的安全网络和站点。

最终用户教育

如果用户在启动前知道如何识别它们,任何威胁都将无效。 知识总是赋予先行权,即使是最好的安全工具也会在故意做错所有事情时失效。使用可疑的 USB 驱动器、访问不可信的网站以及打开电子邮件中的任何附件都是感染病毒的途径,无论您受到的保护程度如何。

网络安全技术和要遵循的提示

零信任

目前大多数反恶意软件程序都使用“如果程序由用户安装和运行 - 它是合法的”规则。因此,这些程序将忽略此规则下的所有内容。从某种角度来看,这样的决定是正常的,但是恶意软件的传播演变使得这个规则对受保护的系统很危险。深度集成恶意软件的开发使得利用此规则为威胁提供额外的持久性变得很容易。当涉及到与人有关的威胁时,长期工作的员工的信任是值得滥用的。

企业安全的特定解决方案 - 端点检测和响应应用程序 - 通常使用零信任策略。这意味着任何东西,从简单的脚本到成熟的应用程序,都必须被检查为潜在危险。这种偏执可以最大限度地降低深度嵌入恶意软件注入的风险,并且它甚至不会使用现代技术进行任何错误检测。提供零信任策略的程序的另一个示例是 Microsoft Defender - 它可能为所有人所熟知.

身份和访问管理 (IAM)

此原则代表不为每个用户组设置严格的访问权限 - 为每个特定用户。它可能看起来有点矫枉过正,但当您处理机密或机密数据时 - 这正是您所需要的。但是,这种划分可能会从一些简单的步骤开始——禁止您的员工使用管理员帐户进行工作。大多数应用程序都可以很好地使用用户权限,如果需要,您可以输入管理员密码。如此简单的步骤大大降低了利用恶意软件成功使用的机会。

当涉及更高级别时,必须限制不需要的员工访问敏感信息。人们天生好奇,因此访问一些秘密信息会导致他们尝试检查它。您需要了解每个有权访问机密文件的用户都是潜在的泄漏源。让员工仅访问他们工作所需的文件意味着保护您的公司。

安全信息和事件管理 (SIEM)

正如多次提到的,恶意软件及其传播方式都在不断发展。拥有有关它如何尝试进入系统并为自身提供持久性的完整信息可以防止所有进一步的攻击。 保护应用程序会记录您网络中发生的所有事件你的弱点在哪里。但即使没有任何攻击,此类日志记录也可以帮助您检测您使用的应用程序甚至您的员工的可疑活动。

网络安全神话和误解

关于网络安全的神话和错误的事实已经够多了。其中一些是基于真实事件,但只是随机巧合。更严重的误解出现在媒体大量报道的话题中。让我们来看看最流行的那些错误观点。

可以轻松估计风险

网络犯罪分子从不会两次以相同的方式行事。一些步骤可能会从一次攻击重复到另一次攻击,但你永远无法预见它们会抓取多少。骗子可能会窃取您的数据或将其保留,到达您的域控制器并对其进行加密,甚至在最初的步骤中失败。抱最好的希望并为最坏的情况做好准备总是好的。

攻击以相同的方式提交。抵御众所周知的攻击媒介就足够了

这句话既是对的又是错的。是的,如果没有“经典”漏洞可用,那么懒惰的网络犯罪分子就不可能攻击您。但正如您在上一段中所读到的,最好为最坏的情况做好准备。正如统计数据显示的那样,最具创造力的攻击者是最成功的攻击者。 LockBit 组织——主要的勒索软件团伙——因其在新攻击中的非线性而臭名昭著。

所有网络犯罪均来自外部

媒体报道了大多数网络攻击是已经完成的事情戴盖伊福克斯面具的坏男孩,他们与目标公司没有任何关系。然而,对广为人知的攻击的详细研究揭示了许多反驳这一论点的细节。网络攻击经常因为员工的疏忽而发生,但与骗子合作的案例并不单一。关注员工的奇怪行为是防止网络攻击和数据泄露的方法。

我的公司不会受到攻击。它对骗子没有吸引力/它适用于不会受到攻击的领域

当勒索软件组织宣布他们将在攻击中避免的部门列表时,许多公司高兴地松了一口气。这个消息令人愉快,但一些公司在宣布这一消息后变得过于鲁莽。并非每个勒索软件组织都同意遵守这些规则,甚至更多的新组织从未就他们对“道德黑客”的看法发表任何意见。因此,现在放松还为时过早。

数字中的网络安全现实

- 85% 的网络攻击是由人为错误造成的

- 61% 的网络攻击针对小型企业

- 65% 的数据泄露涉及内部人员

- 50% 拥有 BYOD 政策的公司遭遇了移动数据泄露

- 81% 的数据泄露是由于用户密码薄弱、被盗和默认用户密码造成的

- 68% 的高管认为他们的网络安全风险正在增加

- 7% 的公司文件夹平均得到充分保护

- ~200 天 - 2021 年发现漏洞的平均时间

- ~12 亿记录在 2021 年上半年被泄露

- 4,421 – 一天内黑客平均攻击次数