CoinMiner恶意软件

Coin Miner是一种恶意软件类型,利用受害者计算机的硬件来挖掘加密货币。通常,控制这种Coin Miner病毒的骗子选择Monero(XMR)或(Litecoin)等加密货币,因为它们是最容易挖掘的。他们可以使用与合法挖掘相似甚至完全相同的软件,但有一个关键区别 - 使用硬件的人从未同意这样做。永远不会同意。

加密挖掘恶意软件通常旨在在用户的CPU上进行操作。这是因为有很多PC,尤其是办公室中,没有GPU。尽管GPU挖掘效果要好得多,但对于骗子来说,成功启动每台PC都是重要的。他们用数量代替质量,这在所选择的加密代币中非常有效。

CoinMiner恶意软件如何工作?

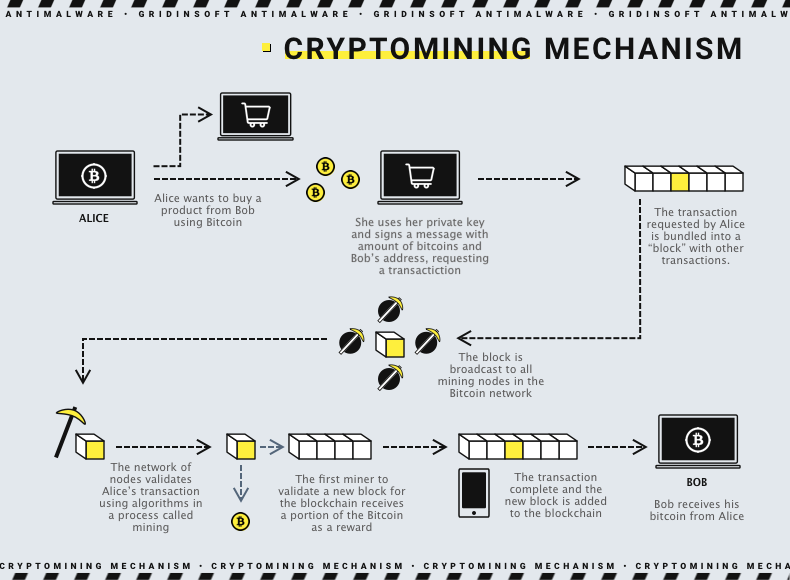

正如前面提到的,加密矿工几乎做与真正的矿工相同的事情,有时甚至使用相同的代码库 - 来自开源工具。它们专注于使用硬件进行交易块哈希的计算。根据加密代币的不同,哈希可能包含64、128、256或更多个符号。这个操作是为了将交易信息添加到区块链 - 每种加密货币都有一个唯一的全球账簿。

与CPU相比,GPU对这项任务更有效,因为它们具有成千上万的执行核心,而CPU通常只有4到8个。这就是为什么您可能在最后一次加密热潮期间听说了显卡价格飙升。您仍然可以使用处理器进行挖掘,但哈希计算任务是时间敏感的。如果您不能及时完成它,那么其他人将因为更快地完成而获得奖励。为了从两方面减轻这个问题,骗子选择容易挖掘的加密代币,并侵入数百台计算机以将它们添加到他们的网络中。因此,即使拥有旧的和弱的CPU,也会因其数量而得到补偿。

加密挖掘恶意软件通常服从命令服务器,只需独立决定一些小事情。然而,初始的Coin Miner设置几乎总是独立于服务器进行的 - 因为传播规模巨大。在设置完毕后,恶意软件将连接到服务器,检索统一的指令并开始运行。为了使这种连接更隐秘,骗子通常租用知名的托管服务器 - 幸运的是,他们目前使用加密货币支付。

2026年发现的特洛伊CoinMiner样本:

| Trojan.Win32.CoinMiner.ns | 8aba70238a5f1a8c1d9e1c8704da07209afcd17f1f68a152eb78844a82ebda02 |

| Trojan.Win32.CoinMiner.ns | e06c4be09eec95c693942fbfaaad0ab69770ad5b20d92f279c69f0c38b604cb1 |

| Trojan.Win32.CoinMiner.ns | 0dd4434fe34de41c317a14592a1b6a3dcc4eb7450125cfa6f843caddfb2337fa |

| Trojan.Win32.CoinMiner.dd!n | be3cdbe3c1e59d0ee6ffa0eae0fe4b65ee77a3751db080ed05c66b3bc119f508 |

| Risk.Win32.CoinMiner.sd!s5 | 856777e16c153722ebd3f389197d4b6482f8afb2e51345e1ab19760c486c3f78 |

| Trojan.Win64.CoinMiner.sa | a8ae600d922f800e997019b60fe446a5a4d7b126981791963616bb0e3fa470b5 |

| Trojan.Win64.CoinMiner.sa | 4f63cd101e4bdaacffd9169610b7bb9430de6bf87b9016125a3d76368f3e1fa7 |

| Trojan.Win32.CoinMiner.dd!n | 7eb37ddf9725bb278c27c6c535d82d464d8897fc342547d4b609ee5dfc888250 |

| Trojan.Win32.CoinMiner.cl | a84f77ac3027e11e63b199938ec229c767c876cd6638f7913e548fa9a7efc427 |

| Trojan.Win64.Miner.cld | 635b47667f3fce726d5b664c0058a11b7636edc18028757aeddf7ec5f3890b8c |

如何感染Coin Miner病毒?

大多数Coin Miner通过特洛伊方式进入您的计算机 - 伪装成合法的应用程序或工具。它们传播的确切方式可能不同,这取决于管理分发的骗子的决定。但通常情况下,您将在被黑客入侵的应用程序、用于一些不太合法行动的工具中,以及电子邮件垃圾邮件中遇到Coin Miner。在某些情况下,您将被建议关闭您的防病毒软件 - 这已经应该被视为威胁。然而,正如前面提到的,即使在不对用户的安全设置进行任何操作的情况下,也有办法使它变得更加隐秘。

电子邮件垃圾邮件作为Coin Miner传播的方式相对较新,似乎在今天传播的不太多。2022年夏初,爆发了一大批这样的矿工,主要针对说西班牙语的国家。恶意软件隐藏在虚假的.docx、.xlsx、.pdf或.txt文件中,这些文件附加在电子邮件中。与传统的带有恶意宏脚本的文档内攻击不同,骗子使用了另一种更古老的方式 - 双重扩展名。默认情况下,Windows禁用文件扩展名显示,因此受害者只看到文档的“合法”扩展名。实际上,所有这些文件都是可执行的 - .exe扩展名隐藏在界面设置后面。

CoinMiner恶意软件是否危险?

一般来说,Coin Miner恶意软件会给PC使用带来很多不便。加密挖掘是一个非常资源密集的过程,因此使用参与挖掘的计算机几乎是不可能的。将CPU或GPU负载到极限,以至于

然而,这并不是挖掘的唯一危险。有效的哈希计算假定硬件持续负载,黑客永远不会错过利用他们感染的系统的机会,只要可能。对于CPU来说,长时间的负载并不是很关键 - 它们只有在硅晶体存在缺陷或散热片损坏时才可能发生故障。与此同时,GPU在挖掘过程中会受到严重磨损 - 一些型号在一个月内可能失去20%以上的性能,这取决于软件以及如何管理负载。通常情况下,这种情况发生在温度和硬件负载被不当管理时,但再次强调一下 - 那时网络犯罪分子关心受害者PC的状态是什么时候?

还有一个通常没有人谈论的风险。Coin Miners可以收集更具有间谍软件和窃取者特征的数据包。有关位置、受害者的真实IP地址、PC配置、个人信息等信息在数据库中的价值可能在Darknet中价值连城。而传播恶意矿工的无赖永远不会放弃获得金钱奖励的机会。嵌入间谍软件功能只需几分钟,对受害者来说,结果可能非常糟糕。

如何检测CoinMiner恶意软件?

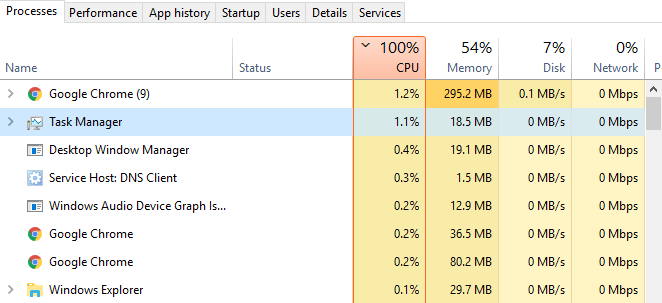

Coin Miner活动的关键迹象是整个系统变慢。显然,当系统的关键元素被分散到另一个任务时,任何系统都很难工作。Coin Miner恶意软件排干了所有可用的电力,无论是10年前的Celeron还是Threadripper。此外,您肯定会听到您的散热风扇以最大的RPM比率旋转。然而,即使在日常任务中也可能发生这种情况,因此重要的是进行一些额外的研究。

与前述间谍软件相反,Coin Miner恶意软件从不隐藏其存在。实际上,这是不可能的,因为它的存在有一个不可移动的迹象 - 极端的硬件负载。由于它们无法摆脱它,它们试图将恶意进程(它肯定会出现在任务管理器中)伪装成已知和合法的东西。伪装的最常见形式是采用某个系统进程的名称。大多数用户对Windows的内部机制一无所知,因此无法判断后台运行的进程的适当性。看到一个进程的名称“winlogon.exe”或“msmpeng.exe”占据了他们70%以上的硬件性能对他们来说毫无意义,并且搜索结果可能会显示这些进程是Windows的一部分。然而,没有情况下这些进程可以占用这么多的CPU资源。当然,有一些例外情况,但它们非常罕见,最有可能的情况是您的系统中存在Coin Miner恶意软件。

Coin Miner病毒在您的系统中运行的典型迹象

- 无论用户在PC上执行什么操作,CPU或GPU负载都很高;

- 用户进程树中存在系统进程;

- 无法通过重新启动解决问题,即计算机启动后立即出现CPU负载;

- Microsoft Defender已关闭;

尽管如此,确保您确实遇到了这个问题的最好方法是使用防病毒软件。您当然可以猜测,而且猜测正确的机会可能非常高,但在这种情况下依赖机会不是一个选项。具有多个检测系统的专业软件将确实显示正在发生的一切,并在必要时删除入侵者。

如何保护计算机免受CoinMiner恶意软件侵害?

Coin Miners不容易预测和删除,因为它们的传播浪潮很少与其他恶意软件活动相一致。这种恶意软件更倾向于加密货币价值 - 它们要不太可预测。因此,您应该期望新的把戏和方法随着另一波加密热潮而来。

确保规避潜在的恶意软件来源是解决风险的最佳方法。当然,您不能禁止使用其主要来源 - 互联网 - 但肯定可以停止访问危险的地方,不要使用可能对您的系统造成损害的软件。不可信任的Warez网站提供了破解版本的流行应用程序、分享自制工具的论坛或Discord社区、未知发送者的电子邮件 - 这些都不应该信任。即使您确信该源不会传播恶意内容,最好在安装之前进行检查 - 您永远无法确定下一件事是否会是恶意的。

最终的方法,应该仍然作为最后的论据,是具有主动保护功能的高效防病毒软件。使用不太复杂的应用程序,您当然可以检测到已经运行的Coin Miner恶意软件,但主动保护可以阻止它在一开始就做任何事情。并且记住,Coin Miner病毒可以轻松充当间谍软件 - 并给予它更多的时间来行事意味着公开所有个人细节。GridinSoft Anti-Malware将使一切变得正常 - 快速而不给恶意软件任何机会。