什么是DDoS攻击?

DDoS是“分布式拒绝服务”的缩写。这个定义解释了这种情况的本质。然而,首先必须介绍原因以及避免方法。因此,首先让我们谈谈它是如何工作的 - 这将为你提供保护网站免受任何DDoS攻击的提示。

分布式拒绝服务发生在服务器接收到太多请求而无法处理它们时。服务器可能缺乏RAM或CPU,但效果是一样的 - 网页将无法打开,并出现以下错误代码:

| 500 | 服务器出错,没有更精确的说明; |

| 502 | 服务器返回无效响应; |

| 503 | 服务器暂时无法处理请求; |

| 504 | 服务器响应超时; |

| 509 | 主机接收的流量超出其承载能力; |

| 520 | 服务器返回未知错误; |

| 521 | 原始网站服务器对于中介服务器(通常为Cloudflare)不可用; |

| 522 | 连接超时; |

| 523 | 中介服务器(同为Cloudflare)无法连接到您的主机服务器; |

| 524 | 通过Cloudflare服务器的连接超时。 |

如何进行DDoS攻击?

过载服务器并不容易,特别是当我们谈论大公司的网页或在线服务时。超过十几个谷歌服务、Netflix、亚马逊和微软 - 每分钟收到数十万个请求 - 但它们的服务器仍能保持良好运转。正确设置响应路由和租用或建造更多服务器将使您的服务对更多客户可用,而且 对于任何过载而言更加可持续。

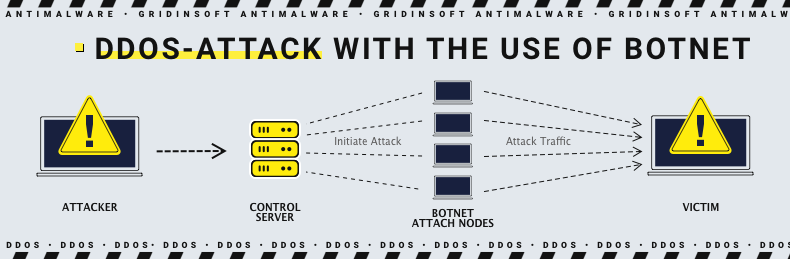

进行DDoS攻击的网络犯罪分子并没有发明什么新东西。这种类型的网络攻击的本质是创建大量请求,使服务器过载。这些攻击通常是 借助僵尸网络 进行的 - 这是一组被感染病毒的计算机,使它们变成“僵尸”。这些机器(一些暴露的僵尸网络比100k台计算机还要大)由单个命令中心控制。罪犯可以告诉它们向任何网站发送请求 - 甚至是谷歌。如果拥有足够大的僵尸网络,您甚至可以关闭或使连接大型知名资源变得困难。

有时,当人群向同一个服务器发送许多请求时,人们会意外地进行DDoS攻击。例如,您可能在2020年美国大选期间目睹了这种情况,当人们大量打开fec.gov网站(官方结果发布网站)时,会因为服务器过载而引起某些麻烦。

DDoS攻击类型

尽管所有DDoS攻击都基于僵尸网络并且只有一个最终目标,但它们在创建过多的流量方面存在差异。服务器同时处理与单个请求相关的许多不同进程。其中之一存在错误,将导致增加的负载,这是最受欢迎的方法之一。然而,DDoS的威力不仅在于请求的修改参数,还在于这些请求的数量。

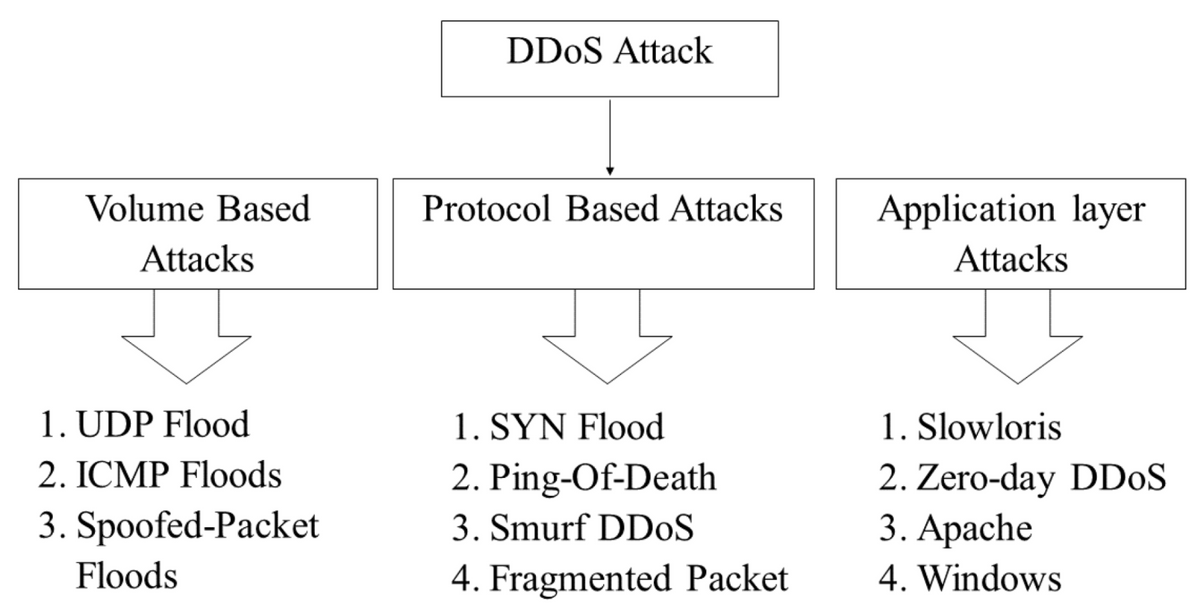

那么是什么让常规请求如此难以处理呢?实施DDoS攻击的网络罪犯拥有广泛的工具。专家将这些方法分为基于容量的攻击、应用层攻击和协议攻击。第一种攻击明确说明了它们的执行方式;这些攻击最简单。然而,单个攻击系统的效率对于基于容量的攻击来说相当低。这些攻击通常需要更大的僵尸网络或用户来执行。

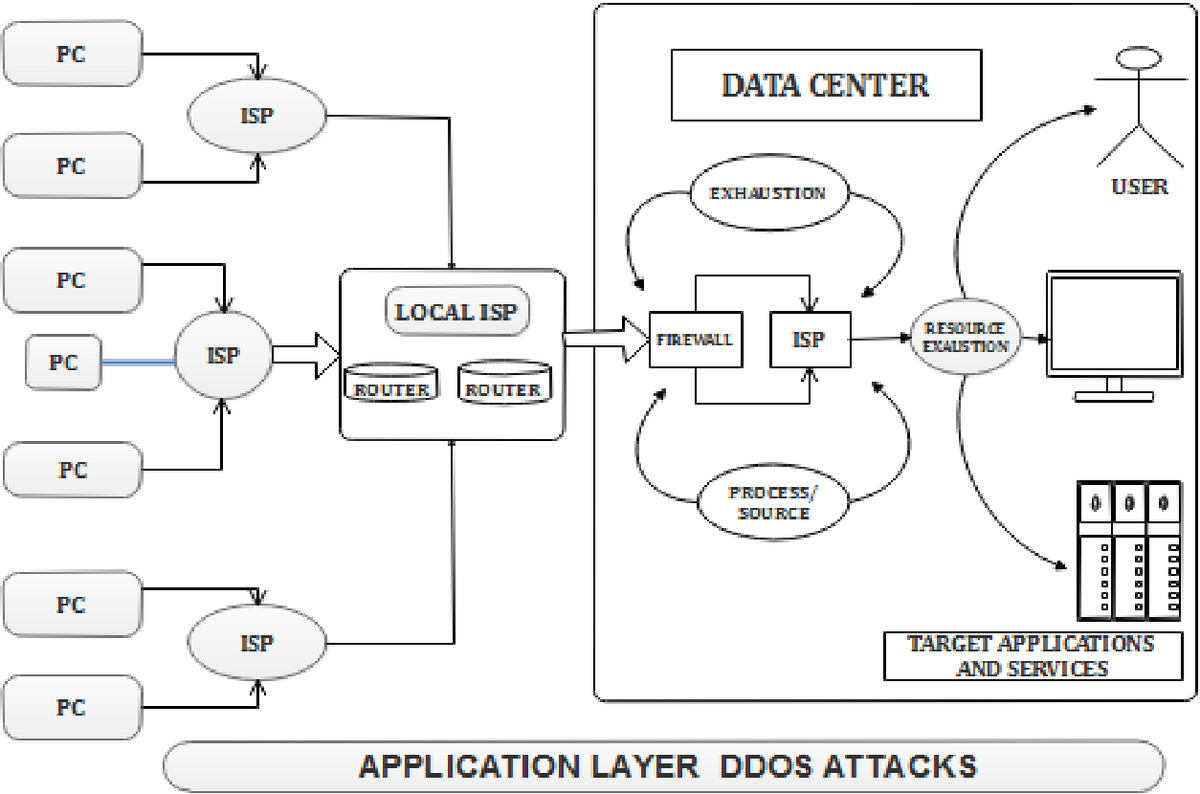

应用层攻击

应用层攻击假定利用服务器系统或此服务器上的应用软件中的漏洞。特别是,其中一种最常用的漏洞之一是HTTP GET或POST请求。创建这些请求的流量以超载系统需要的资源比其他方法要少得多。此外,您甚至不需要失真数据包-默认的HTTP方法已经足够好了。但是,它们很难准备,因为攻击必须针对特定的服务器配置。

协议攻击

协议攻击似乎是应用层攻击和基于流量攻击之间的平均水平。它们具有相对高的效率,易于使用,并拥有广泛的方法。死亡之Ping,分段数据包攻击,SYN 垃圾邮件攻击,这只是表面。每种方法都有数十种子类型,可以在任何系统中找到安全漏洞。

DDoS 攻击持续多久?

DDoS 攻击的持续时间有两种可能的时间线。第一种是达到攻击目标(请参见下文),第二种是服务器维护人员应用紧急抗 DDoS 措施,或者两者兼备。例如,与乌克兰战争有关的最新全球知名攻击链自战争开始以来已持续了近一个星期。十几个俄罗斯和乌克兰政府资源,媒体机构网站和银行都无法访问。攻击者达到了他们的目标,但可能打算尽可能长时间地让这些网站无法访问。与此同时,在这一周内,网站维护人员设法处理多余的流量-通过连接禁止或流量过滤。双方都在尽力工作-攻击者成功瘫痪了这些网站,系统管理员则反制了攻击。

尽管如此,被告的真正成功是攻击没有影响到网站。当然,你可以什么都不做,低技能的脚本小子仍然无法动摇你的网站。但是,由熟练的黑客策划的真正攻击需要一些真正的技术来反击。

如何防止 DDoS 攻击?

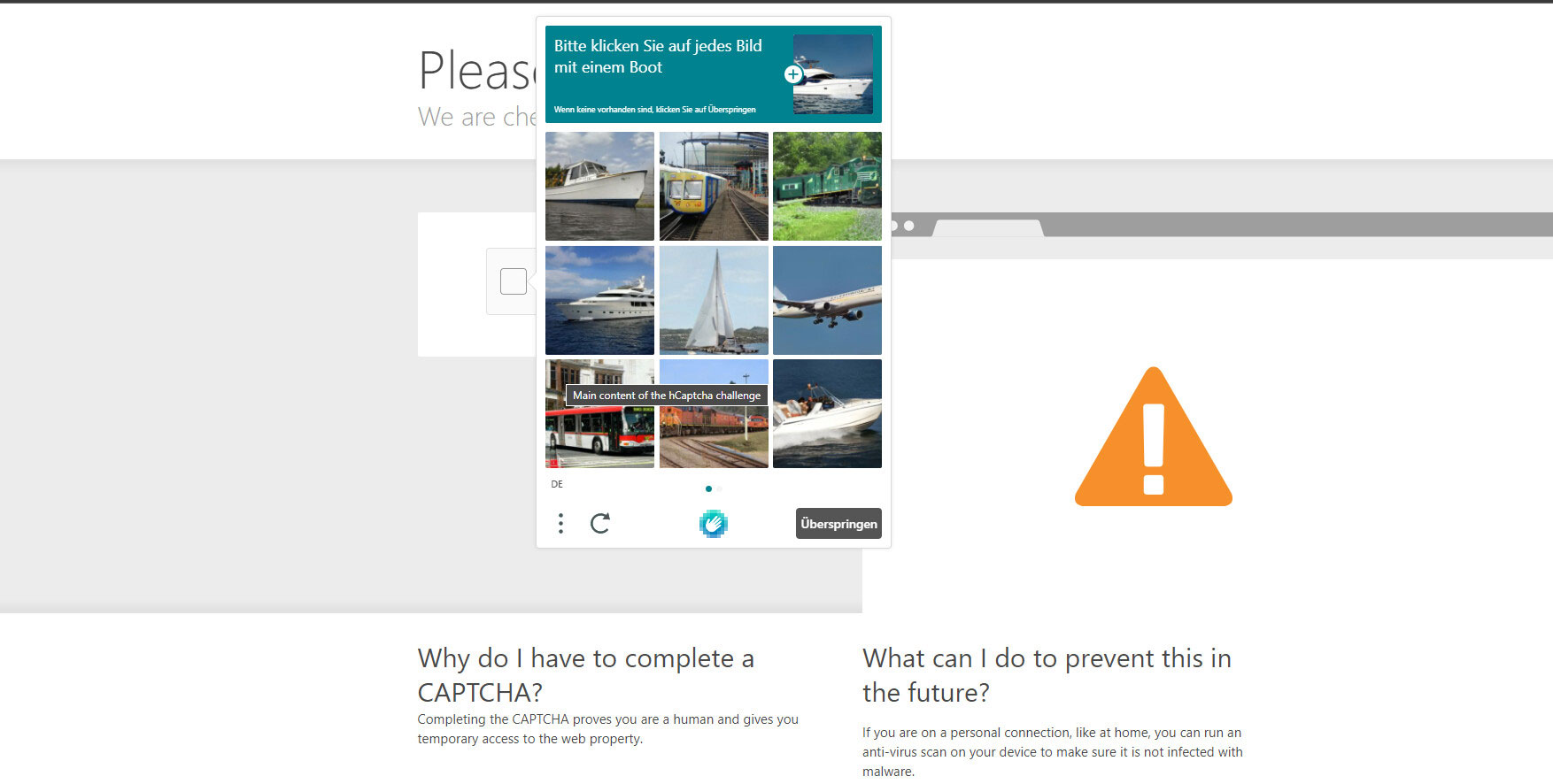

第一次 DDoS 攻击发生在 2000 年 2 月 7 日那周,由一名 15 岁的男孩对包括亚马逊和 eBay 在内的电子商务服务进行了一系列攻击。自那时以来,系统管理员发现了许多可能的 DDoS 防范方法。其中最受欢迎和最著名的方法之一是验证码。当你进行了很多点击,就像来自试图通过请求过载服务器的 botnet 的计算机一样,一个独特的系统会要求你解决验证码。

减少潜在的服务器负载的另一种普遍方法是防止来自机器人的任何请求。 像 Cloudflare 这样的服务 首先接收您网站的请求,并向“访问者”提供相同的验证码。这种方法比先前提到的验证码解决方法更加有效,因为机器人无法到达攻击的终点。

当然,后端优化是一个重要的元素。糟糕设计的后端可能会在没有任何人攻击您的站点时出现问题。但是,通过优化代码,您将增加周期内的请求数上限,并节省大量您将花费在服务器升级上的资金。

DoS 和 DDoS 攻击 - 有什么区别?

存在一种DDoS攻击的兄弟姐妹,它不太为人所知,但在现实世界中仍然经常出现。 拒绝服务攻击是指针对某台计算机或小型网络制造大量流量。与使用分布式服务器和防DDoS保护的网站相比,泛洪网络或机器需要的工作量要少得多。这种攻击可能被用来暂停小型公司的工作,或者仅仅是恶作剧某个特定用户。

DDoS攻击不需要特定的软件,因为大多数这种类型攻击的目标根本没有受到保护。系统管理员可以采取一些限制措施,但是要为一小个网络提供严格的全面防DDoS设备的保护是太昂贵的。这就是为什么这些攻击通常很成功的原因。幸运的是,由于这些攻击的低盈利性,它们并不是那么受欢迎。

DDoS攻击的示例

最好的演示如何进行攻击以及如何应对攻击,是回顾过去或正在进行的攻击案例。值得庆幸的是,过去几年中有很多攻击可以回顾。第一个和最新的是对俄罗斯政府网站和商业银行网页的DDoS攻击链。这种攻击的奇特之处在于它完全由志愿者进行。用户意图通过使用特殊脚本提供他们的计算机和手机来创建流量流,威胁行为者。这次攻击占用了大约9.8 Tbps的带宽,这是2026年的平均速率。

另一个例子是关于记录的,但也与一家俄罗斯公司有关。 Yandex是一家全能互联网公司,被昵称为俄罗斯版谷歌,报告了一次世界记录级别的DDoS攻击。 根据该公司的通知,他们遭受了每秒22百万个请求的流量。即使是以处理过多流量为招牌的公司Cloudflare也表示,他们只见证了一次1720万个请求每秒的攻击。由于该攻击是基于体积的方法进行测量的,因此以请求每秒为单位进行了测量。威胁行为者试图通过执行过多的请求来干扰网站的可访问性,但他们失败了- Yandex没有遇到任何问题。

最新的DDoS攻击:

- CVE-2025-21605 Redis DoS Vulnerability Discovered, Patch Now

- GorillaBot: Advanced Mirai Variant Targeting IoT Devices with Enhanced DDoS Capabilities

- Threat Actor Behind X DDoS Attack Revealed

- Ubiquiti G4 Vulnerability Discovered, Allowing for DDoS Attacks

- IP Stresser & DDoS Booter

- Sierra AirLink Vulnerabilities Expose Critical Infrastructure

- SLP DDoS Amplification Vulnerability Actively Exploited

- Mirai variant "Pandora" infects Android TV for DDoS attacks.