什么是零信任?

零信任是一种安全程序策略,规定了特定应用程序的信任等级。从其名称中可以看出,零信任假定 不信任任何程序。这个措施是严厉的,但在 预防恶意软件注入 方面非常有效。在这种模式下,反恶意软件程序认为系统中运行的任何应用程序都存在潜在危险,并审查执行的命令/访问的 DLL 和文件夹。

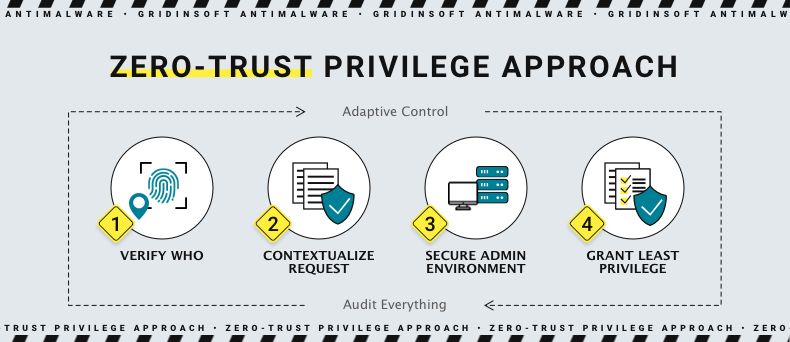

通过检查所有应用程序的活动,安全工具(可以是 EDR 解决方案,也可以是常规杀毒软件)可以轻松过滤可疑的内容。然后,管理保护系统的安全专家 收到所有这些情况的报告,并选择他想要采取的措施。

零信任策略的必要性是什么?

在反恶意软件软件传播的黎明时期,所有这类程序都会将第三方应用程序分为可信和不可信两类。第三类——系统应用程序——后来也与可信一起分组。因此,来自可信列表的应用程序可以自由地进行任何操作,而杀毒软件将忽略它们的活动。被认为不可信的应用程序将受到仔细检查。这种分类非常好,除非我们记得“可信度”很容易达到。因此,只有一些来自软件传播站点的可疑应用程序、手工制作的Java小程序和脚本被认为是不安全的。

总体模型看起来还不错,因为它仍然有手动控制、编辑可能性和其他提供灵活性的东西。除非我们记得漏洞,后者可能会出现在各种各样的应用程序中,即使是被认为是安全的应用程序也不例外。漏洞可以允许黑客执行任意代码、提升权限、修改系统设置以及进行其他讨厌的事情。这种情况完全破坏了分级信任系统的效率。

最初,这个问题被忽视了,因为漏洞利用不是那么普遍。在广泛的市场上,没有特别的安全解决方案——你只能用更高的价格订购它们。而公司并不担心这个问题——杀毒软件的效率现在已经足够。当网络犯罪分子将传播方式从经典欺骗转向利用漏洞时,经典解决方案的效果大大降低。可以说是无用的。

零信任的原则

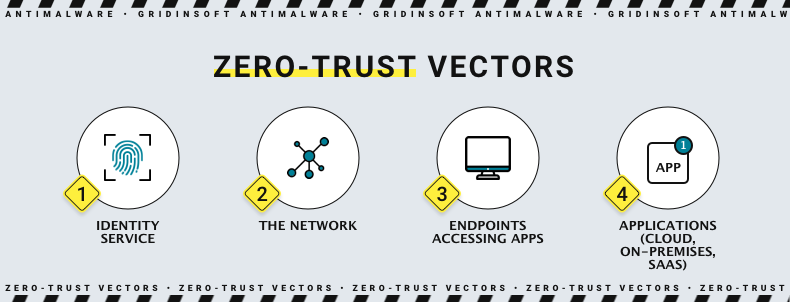

我们已经在上面用零信任政策描述了防病毒软件的工作。这只是一个比较原始的描述,因为实际上有更多的操作。零信任政策不仅适用于当前运行的应用程序,也适用于存储在磁盘上但当前未使用的文件。这需要同时采用各种传统解决方案和新方法进行控制。

进程必须使用多种检测机制进行检查。在早期版本中,它们是在运行时检查的,允许程序在系统中运行。这种方法有其优点,但也会使系统面临风险。现代的零信任政策下的防病毒软件在允许应用程序运行到系统之前会在沙箱中运行每个应用程序。对于网站或远程服务器,它可能会同时在沙箱和浏览器中启动,以最小化延迟。同样的事情也会发生在传入的连接上,即使它们没有执行任何操作,程序也会监视它,并在其转为活动状态时记录其每个操作。

实际上,这些检查对于反恶意软件软件来说并不是什么新东西。所有具有先进检查机制的应用程序都会执行上述操作。但在零信任政策下,安全预防措施被应用于所有应用程序和文件。所有这些检查必须得到最佳检测系统的支持,以提供最大的效率。启发式引擎和神经网络检测机制必须具有高性能和适度的资源消耗。检测数据库必须相应地进行维护-每小时更新并持续监视可能的新威胁。

由于零信任几乎等同于EDR系统,因此此政策的最有效应用只能通过端点解决方案的功能实现。后者通常提供将受保护的网络划分为几个部分,以使整个系统更容易控制。在这种情况下,零信任允许您为认为更危险的程序设置一些额外的检查或修改应用的验证列表。

反恶意软件程序中的零信任政策

零信任策略的大多数示例程序都是端点检测和响应解决方案或EDR。这些应用程序代表了企业网络安全的新观点。早期的解决方案是分别保护每台PC,而EDR解决方案则提供了覆盖整个网络的屏障。由于网络犯罪分子经常使用高级威胁,因此扫描可能被入侵的应用程序需要没有容忍度。

面向单用户系统的大众市场防病毒解决方案很少应用零信任策略。唯一一个存在于所有Windows 11计算机上的是Windows Defender-微软的臭名昭著的安全工具。它在运行保护方面表现不错,但存在如此多的错误和安全问题,以至于它的可用性受到质疑。虽然它运行了全面的零信任,但上述安全机制受到限制。例如,在网络安全模式下的沙盒机制仅适用于Edge浏览器;高级脚本监控机制仅适用于PowerShell脚本。

为什么反恶意软件供应商延迟应用此策略?

“零信任”可能看起来像计算机安全的灵丹妙药。反恶意软件软件对系统中的程序反应的新意识形态可能会大大提高其效率,而无需改进检测机制。但是,一些缺点使其不太具有前途,甚至是无用的。

- 零信任影响PC性能。同一工具将消耗更高的内存,特别是CPU,以进行所有检查和运行沙盒。想象一下,您已启用了运行时保护,但它需要执行需要三倍以上的计算能力的操作。当然,在高端系统上,您不会遇到任何重大问题,但是反恶意软件产品面向的是大众市场-否则,它将得不偿失。具有零信任策略的EDR受到的影响要小得多,因为大多数计算都在域控制器上完成。

- 个人用户很少受到高级威胁的攻击。虽然公司不断面临着使用复杂恶意软件的攻击风险,但个人不会。对于单个用户而言,零信任可能有用的场合很少,与前一段提到的负面影响相比,几乎可以忽略不计。与“经典”恶意软件相对应,普通的带有信任列表的杀毒软件就足够了。

- 复杂的使用方法。 零信任不仅仅是控制系统中运行的任何东西。为了达到最高效率,安全工具必须针对将要运行的系统进行特定的设置-否则,它就是一种臃肿的软件。而且,可以想象出手动设置不是大众市场所喜欢的事情。如果要花费数小时来阅读手册和设置,该应用程序适合为企业中的系统管理员建立保护,但对于想要在开箱即用情况下良好运行的程序而言,情况就不太好了。

零信任是一种非常有前途的反恶意软件政策。然而,由于以上的麻烦,它几乎无法存在于大众市场上。它似乎将成为EDR解决方案的补充甚至必需的组成部分-在那里它显示出最高效率。但是,我们几乎无法想象它作为常规反恶意软件解决方案的一部分的未来-至少在大众市场上是这样。