什么是黑客攻击?

黑客攻击是通过未被系统设计者预见的方法进入特定系统的过程。在这里,“系统”指的是任何具有严格结构和特定保护机制的网站、数据库、计算机网络等。黑客试图获取该网络或数据库的访问权限,以获得有价值的信息、进行破坏,或仅仅是为了好玩。

有时,大型公司可能会雇佣特别训练过的人员,为他们的系统寻找可能的安全漏洞,以期防范黑客攻击。然后,这些人会尝试侵入计算机网络,找出哪些元素易受潜在攻击的风险。有时,黑客会在没有任何要求的情况下进行此操作,并向公司报告他们发现的漏洞。然后,他们有50/50的机会获得一定的奖金,或因为犯下网络攻击而被报告给FBI。

黑客攻击如何进行?

黑客攻击几乎无法在没有特殊工具的情况下进行。如果您拥有强大的个人电脑配置,可能会成功地攻破一些较差保护的系统。即使是最简单的黑客攻击方法 - 暴力破解 - 如果要快速进行此操作,则需要强大的GPU。例如,使用GTX 1080 GPU进行暴力破解操作需要大约4个小时,而使用RTX 2080则需要大约半个小时。

硬件设施并不是黑客所需的唯一条件。大多数黑客攻击都是通过软件程序进行的,这些程序旨在破解某人的系统或具有允许黑客执行特定任务的功能。各种网络应用程序将使用户能够检查特定网络的所有开放端口,或者FTP / SFTP连接工具是最好的最后一类工具的例子。最初,这些工具是为人类行动而设计的,但黑客发现它们对他们的恶意任务很有帮助。

Read also: The Hunter Becomes the Hunted: North Korean Hacker Infected by LummaC2, Exposing Bybit Heist Secrets

黑客搜索什么?

有经验的网络工程师知道任何网络中哪些端口是易受攻击的。因此,他们通常在网络建立阶段关闭这些漏洞。但是,当网络由非专业人士设计时,情况可能有所不同。当这样一个敏感的事情由一个需要为每个步骤查看手册的人设置时,很容易看到许多漏洞。

黑客可以通过打开和易受攻击的端口轻松访问整个网络或服务器。黑客扫描网络以寻找可能留下的易受攻击的端口,然后开始暴力破解,试图以管理员身份登录到网络。一旦成功,很容易想象他们可以做什么-从用勒索软件感染网络到破坏网络并删除服务器上的所有文件。

一些黑客并不针对恶意软件注入或破坏行为。相反,这些罪犯的目标是存储在服务器上的敏感数据,以供个人使用或出售。这类黑客通常将服务器作为他们的主要目标,因为他们可以找到各种各样的信息。成功入侵后,黑客试图在Darknet上出售数据。有时,针对有价值数据的攻击会搭配恶意软件注入 - 以获取额外的赎金。

他们的动机是什么?

任何黑客的主要动机是金钱,有时也会追求名声。但是,当然,黑进特定公司的服务器只是为了变得出名(并被网络警察抓获)是一个相当愚蠢的想法。这就是为什么大多数黑客瞄准最有价值的东西-信息。在成功攻击后,他们可能会因免受泄露数据的惩罚或在Darknet上出售该信息而获得大量钱财。

正如本文开头所提到的,有时企业会雇用黑客进行安全系统测试。在这些情况下,他们像普通员工一样受公司支付。他们可以使用任何他们想要的工具-在现实生活中。没有人能限制黑客使用某些实用而残酷的工具。然而,这种测试非常有效,特别是当受雇的黑客具有广泛的实际知识时。

最后,一些黑客是出于某人的利益行事。例如,他们可能会寻找私人数据或膨胀某些政府系统的工作。黑客们从不选择这样的目标——后果太危险了,出售泄露的信息可能会引起行政当局的兴趣。例如,涉及选举结果并不会给独立黑客带来任何金钱利益——如果没有人为此支付他们,他们将不会获得任何利润,但会受到FBI等机构的大量关注。

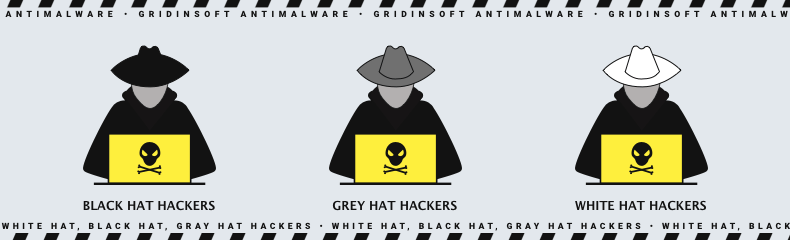

什么是黑帽子黑客?

黑帽子是恶意黑客,他们通过攻击计算机网络进行黑客攻击。他们也可以使用恶意软件窃取密码、销毁文件、窃取信用卡密码等。这些网络罪犯在他们的恶意中进行各种行为:报复、获得财务利益和其他混乱,就像所有黑客一样。他们的目标是他们不同意的人。那么,黑帽子黑客定义是什么?

它是如何工作的

黑帽子黑客作为一个组织与生产恶意软件的供应商和合作伙伴一起工作,将其交付给其他这样的恶意组织进行更好的恶意软件分发。一些组织远程操作,打电话给用户,并将自己呈现为知名公司。然后宣传一些产品——你想要安装的程序,从而获取用户计算机的远程访问权限。还有一件小事:他们从电脑中获取他们需要的所有内容:收集数据、窃取密码和银行账户,从中发起攻击等。有时发生这种情况,他们也会为此取走一些金额。

🏆 保护个人数据的前十条建议:推荐、提示、重要事项。

还有一种自动化黑客攻击。例如,创建机器人通过钓鱼攻击、恶意网站链接和恶意软件来查找未受保护的计算机。跟踪黑帽黑客并不容易,因为这些黑客留下的证据很少。有时,执法机构设法关闭他们在一个国家的网站,但他们在另一个国家继续活动。

白帽黑客定义

他们被称为“好的黑客”或“道德黑客”。这种类型的黑客与黑帽黑客截然相反,因为当使用计算机网络或系统时,他们提出了有关修复安全漏洞和缺陷的建议。

白帽黑客是如何工作的?

白帽和黑帽黑客的攻击方法是相同的。但他们所做的是获得设备所有者的许可使用。这使得他们的行动是合法的。他们不会利用漏洞,而是作为网络运营商与用户一起解决问题,比其他运营商更早地发现问题。白帽的方法和策略如下:

- 社交工程。 这种欺骗和操纵集中在人类。这种策略会让用户分享他们的账户密码;银行账户给出他们的机密数据。

- 渗透测试。 这种方法使用测试来查找安全系统中的漏洞和弱点,从而使黑客能够根据自己的意愿修复它们。

- 侦察和研究。 这种方法有助于黑客在物理上或IT企业中找到弱点或漏洞。这种方法不涉及破解或闯入系统。相反,它允许您绕过安全系统以获取所需信息。

- 编程。 黑客的白帽诱骗网络犯罪分子以获取有关他们的信息或使他们分心。

- 使用各种数字和物理工具。 在这种情况下,黑客配备硬件,帮助他们安装恶意软件和机器人,从而使他们能够访问服务器或网络。

黑客勤奋地训练所有上述方法,并为他们的技能和知识获得奖励。他们所有的黑客工作都有回报。这是一场有两面的游戏,一方输,另一方赢,激励着玩家。

Read also: Cryptomixer's €1.3 Billion Laundromat Just Got Washed Out (With Cinematic Flair)

什么是灰帽黑客?

灰帽黑客位于白帽和黑帽之间。他们的攻击方法是白帽和黑帽方法的混合体。他们如何做到的?他们寻找漏洞,然后找到并通知所有者,通常要收取费用。这是为了解决问题。他们最初对服务器和网络的侵入是没有所有者的知识的,因此这不是严格合法的。但是,灰帽黑客认为他们在帮助这些用户。你问他们为什么需要它?有时是为了成名,并为网络安全做出贡献,有时是为了自己的利益。

灰帽黑客是如何工作的?

让我们想象一下,黑客已经进入了用户的计算机。它的下一步将是要求系统管理员聘请他的朋友来解决这个问题。所有这些都是自然而然地为一些付款完成的。然而,起诉在某种程度上减弱了这种工作方法。

如何保护自己免受黑客的攻击?

以下是帮助您保护自己免受各种黑客攻击的方法: