Avaddon Ransomware

在Avaddon推出时,它选择了一种新的(当时的)行动模式——所谓的勒索软件即服务(RaaS)。这种模式主要针对企业,因为它假定了相当大的赎金金额以及数据窃取。然而,RaaS模型的关键特点是——勒索软件不是直接由其开发人员传播,而是由关联人员传播,他们针对每次成功注入都有一定的佣金。

这种形式不仅增加了勒索软件注入的效率,而且使得网络警察的工作更加艰难。当有很多分销商与病毒发起者没有关系时,很难到达这个计划的最高层。即使FBI或其他执行机构抓住了很多勒索软件分销商,该恶意软件的开发人员也有很多时间删除他们所有活动的证据。然而,Avaddon并不是从一开始就使用RaaS模型——它只在2020年6月才应用了这种分发方案。

| 注意 | readme.html, readme.txt |

| 文件模式 | .avdn 或随机10个字符,如AbC23deF14 |

| 加密算法 | AES-256 |

| 特点 | 其中之一最早应用RaaS模型的“老”勒索软件系列。攻击了几家世界知名公司。 |

| 赎金金额 | $500,$1000比特币 |

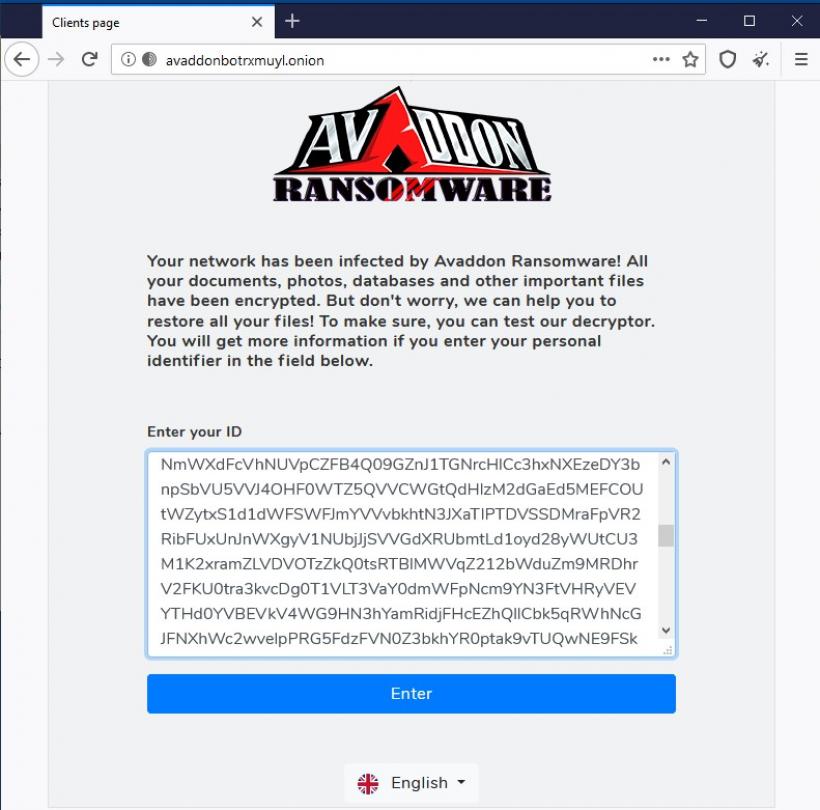

| 联系方式 | avaddonbotrxmuyl.onion |

| 损害 |

|

| 分发 | 电子邮件垃圾邮件,利用RDP漏洞 |

| 事实 | 不会加密具有俄语默认区域设置的系统上的文件。 |

解密服务:

注入

注入和感染公司的实际方式与其他家族有一些共同点。像其他针对大型企业的勒索软件变种一样,它是通过恶意电子邮件垃圾邮件和钓鱼攻击传播的。与企业定向病毒Dharma勒索软件不同的是,它是通过RDP端口的漏洞进行“手动”传播的。

Avaddon勒索软件还携带多种病毒——间谍软件和黑客工具——以获取从被攻击的公司网络中获得一些有价值的信息。然后,黑客开始勒索的不仅是文件解密的钱款,还包括不公开公司数据的钱款。总赎金金额平均达到40,000美元。实践表明,公司通常会支付提供的金额来保守自己的机密。

Avaddon勒索软件使用的加密算法是AES-256。这种密码算法很强,可以避免以常规方式被破解,但勒索软件也设法将解密密钥保留在远程服务器上。

加密

加密过程包含以下六个步骤:

- 导入硬编码的主公共RSA-2048和主AES-CBC-256密钥。

- 生成会话AES-CBC-256密钥。

- 将IV添加到主AES-CBC-256密钥中。

- 使用主AES-CBC-256密钥对有关用户的数据进行Base64编码加密,并添加到勒索说明中。

- 使用生成的会话AES-CBC-256密钥加密用户的文件。

- 在每个加密文件的末尾添加使用RSA-2048密钥加密的会话AES-CBC-256密钥。

- 公共主RSA-2048和AES-CBC-256密钥是硬编码的。

Avaddon在加密过程中忽略了一些重要的Windows文件夹:

C:\Perflogs

System volume information

C:\Users\Public

C:\Users\{User}\AppData\Local\Temp

C:\Program Files (x86)

C:\Users\{User}\AppData

C:\ProgramData

C:\Windows

然而,勒索软件决定加密Exchange和SQL服务器,因此它不会跳过以下路径:

C:\Program Files\Microsoft\Exchange Server

C:\Program Files (x86)\Microsoft\Exchange Server

C:\Program Files\Microsoft SQL Server

C:\Program Files (x86)\Microsoft SQL Server

Avaddon还会跳过以下扩展名的文件:

exe、bin、sys、ini、dll、dat、drv、rdp、prf、swp、lnk。

关于Avaddon的有趣事实

一个有趣的元素,可以说明该勒索软件的起源,即Avaddon勒索软件无法在使用独联体国家中任何一种语言的系统中工作。该形成由前苏联国家组成,因此可以很容易地推测Avaddon是在这些国家中某个地方创建的。一旦勒索软件检测到PC上有乌克兰键盘布局,它会停止操作并从受害者的PC完全删除自己,不留下任何活动痕迹。

Avaddon攻击最广为人知的案例之一是对法国保险公司AXA的网络攻击。该公司的亚洲协助部门以及泰国、香港、菲律宾和马来西亚的IT运营部门都遭到了攻击。欺诈者在勒索款项说明中称,他们窃取了超过3TB的机密数据,涉及客户的医疗信息 - 疾病、病理和各种其他敏感信息。

正如FBI在其报告中所述,一些决定支付赎金的受害者从未收到解密密钥。这种欺诈(即即使付款后也不发送解密密钥)在勒索软件中并不新鲜,STOP/Djvu有很多类似的情况,但Avaddon的赎金金额要大得多。

2021年5月关闭

经过将近1.5年的成功运作,被认为是最活跃的勒索软件组之一的Avaddon开发者决定关闭他们的活动。他们决定的真正动机仍然未知,但时间线上的背景给出了一些提示。就在这之前一周,另一群相当成功的骗子组织——DarkSide勒索软件——声称他们失去了对自己的服务器的控制,被迫关闭活动。

这发生在Colonial Pipeline极其响亮的网络攻击之后,导致美国东海岸各州的加油站大规模关闭。在某些时刻,由于燃油短缺,将近20%的加油站关闭。然而,目前没有事实表明Avaddon的关闭与DarkSide的关闭有任何关系,这只是猜测。

在关闭时,Avaddon的开发者为将近3000名未在此前购买密钥的受害者发布了解密密钥。这个数字令人惊讶,因为只有88家公司报告了Avaddon攻击,而其中大部分已经在关闭前解决了。现在,想象一下,有多少公司决定隐瞒勒索软件攻击的事实,并没有向执法部门报告呢?

更多关于Avaddon勒索软件的内容:

| 🔗 Spanish student created free decryptor for Avaddon |

| 🔗 Avaddon ransomware group closes shop, share all 2,934 decryption keys. |