关于 Oodt 勒索软件的技术细节:

| 名称 | Oodt 病毒 |

| 版本 | 0553 |

| 文件扩展名 | .oodt |

| 联系方式 | [email protected], [email protected] |

| 家族 | STOP/Djvu勒索软件 |

| 注意事项 | _readme.txt |

| 离线ID | 6GXhR4uyHH9NXT2qot14T0HeNSviNKH0Q6PGVNt1 |

| 最近出现时间 | 2022年09月02日 |

| 加密算法 | Salsa20加密。如果 Oodt 在开始加密过程之前无法与黑客服务器建立连接,则使用离线密钥。这个密钥对所有受害者来说都是相同的(!),这使得将来可以解密 .oodt 文件。 |

| 赎金 | 从$490到$980(以比特币计算) |

| 损害 |

|

| 分发 | 第三方下载器,安装程序,点对点网络,RDP漏洞等, |

| RSA公钥 | -----BEGIN PUBLIC KEY----- MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAsQvfaKqkbdLqfsjVypLK XgVeLRQCdvXdQclSZXlWLs5Zp5GybD5ZUN+OOcPeWqJtfYDKRA3eyFvF8gv//zTN jcC/IWbVS3ijban+xOgiqcP/4sk/Z3MqmHkqAxE6rki2ieAigbTqLFPishKqaHm4 +JIuWCaHIbMI6eMamYpEA/3wXdho6e+C61WRX0x6EBTojyEW/sQM7PYxNUiHWyix WA3I6fCM7h70kPKIYQMJz8oLvY720pMC9g48z93I7Bq+zBpVfqxJA3nR109r1p+J m6iTiKOpaVFz8Apr5d/mL04NZgDAEf9smnI92vuwGStiN8s21XxGfhT6W91TQ3X9 fwIDAQAB -----END PUBLIC KEY----- |

| 其他变体 | |

很难想象比勒索软件攻击更危险的事情。但是,不幸的是,在现代计算机世界中,只有勒索软件才会在自身周围造成如此多的恐惧。然而,Oodt勒索软件可能没有其他一些此类恶意软件样本那么危险,但它仍会使您的文件无法访问并破坏您PC上的许多功能。

Oodt病毒使用Salsa20密码,不是最强的密码,但您仍然没有解密它的机会。专业软件可以帮助您,但赌注仍然很低-可能的密钥太多,而已经揭示的密钥太少。受损密钥由网络安全专家收集并添加到解密工具的数据库中。谁知道,也许有一个会适合您?

这种病毒带来的另一个危险隐藏在Windows配置中。如此巨大的安全漏洞不能不引起病毒创作者的注意。 Oodt勒索软件更改了一些配置,然后您就无法运行防病毒程序的安装文件,也无法打开带有病毒移除信息的网站。它有时还会阻止访问解密工具的服务器,因此最后一个无法更新其解密密钥数据库。您越早删除这些更改,未来的问题就越少。

勒索软件的分发是以许多方式进行的。由于Oodt勒索软件主要针对个人,因此其开发人员选择可疑的网站和被黑客攻击的软件作为主要传播方式。下载“免费”的3DS Max或Windows激活工具可能会导致勒索软件攻击。难道付 ~<$50 的许可证费用不比支付 $1000 的文件恢复费用更容易和更便宜吗?

Read also: Dire Wolf (.direwolf) Ransomware Virus - Removal and Decryption

加密过程

Oodt勒索软件使用Salsa20加密算法。虽然它不是最强大的方法,但仍然提供了巨大数量的可能解密密钥。要暴力破解这个78位数的密钥,即使使用最强大的常规PC,也需要3.5 unvigintillion年(1*10^65)。量子计算机可以显示出更好的结果,但仍然太慢,无法在您还活着时找回您的文件。

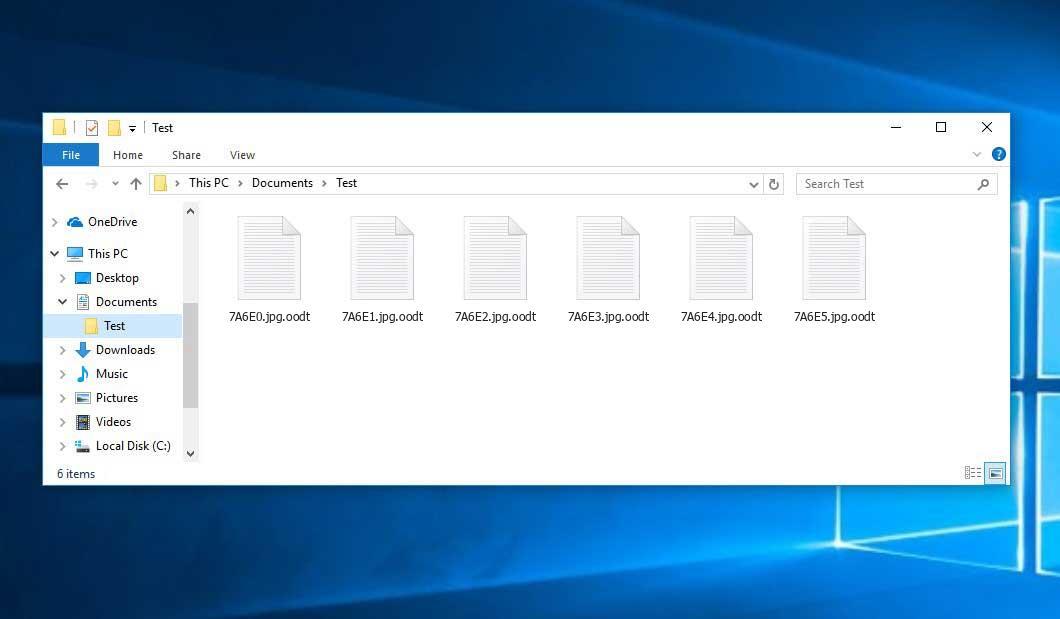

加密的确切算法如下:恶意软件扫描每个文件夹以查找它能够加密的文件。然后,当它找到目标时,它会复制您的文件,删除原文件,加密副本并将其留在原文件的位置。这样做是为了防止您已经打开文件的情况下,勒索软件无法读取它,因为受到Windows的限制。对于每个加密副本,病毒都会添加特定的扩展名-“.oodt”。然后,勒索软件在包含加密文件的文件夹中创建一个_readme.txt文件,然后进入下一个文件夹。

这种加密方法可以用于文件恢复。由于原始文件被删除,您可以尝试使用文件恢复工具来恢复它。经过的时间越少,恢复文件的机会就越大,所以要抓紧时间!

另一个有助于在加密后使用文件的特定瞬间是,Oodt勒索软件仅加密每个文件的前150KB。因此,您可以尝试运行大文件,如视频或音乐,而不进行加密。其他勒索软件系列也具有类似功能- Dharma、Conti和Makop加密相同的150KB。

勒索信息: _readme.txt

勒索信息对于整个勒索软件系列都是相同的。实际上,这是确定特定勒索软件系列的主要迹象之一。这是STOP/Djvu系列的典型说明:

ATTENTION!

Don't worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

https://we.tl/t-6g0MALAb7E

Price of private key and decrypt software is $980.

Discount 50% available if you contact us first 72 hours, that's price for you is $490.

Please note that you'll never restore your data without payment.

Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours.

To get this software you need write on our e-mail:

[email protected]

Reserve e-mail address to contact us:

[email protected]

Your personal ID:

****************

外部链接:

| 🔗 HowToFix.Guide: 如何解密 .oodt 文件? |

Read also: PE32 Ransomware

威胁指标(IOC)

| 文件名称 | MD5 | 文件大小 |

|---|---|---|

| 📜 SAMPLE.EXE | 6b51fde2c3c9c5114d5183bdf0fcd8ff | 265728 |

| 📜 SAMPLE.EXE | 22c0c0ef61e5a908928a559d49891d88 | 145175 |

| 📜 SAMPLE.EXE | 18f63c1e6078693dcb5263309bebde6a | 266752 |

| 📜 SAMPLE.EXE | f70f3dacf80b7541f6f8d5f9f71bfc7d | 266752 |

| 📜 SAMPLE.EXE | 061abbe02af9be18f5b4d3d99f58db38 | 265728 |

| 📜 SAMPLE.EXE | b6703f4c271ad9339b1e66f0096114be | 266752 |

| 📜 SAMPLE.EXE | 768ea36d6e274a9c3180d4a7918d94b0 | 266752 |

| 📜 SAMPLE.EXE | fa4c566d166e267d639685c93eb4a6f8 | 281088 |

| 📜 SAMPLE.EXE | 1162df21e2aa96afd2728c308f2f8a2b | 281600 |

| 📜 SAMPLE.EXE | b88e4f8985d55e8dcf283ff79a14a4ea | 850432 |