APT是什么?

高级持续性威胁被认为是最危险的网络威胁,需要大量的工作来检测和预防。该攻击的最终目标是敏感数据,而在网络攻击期间涉及的中间元素必须得到最高水平的保护。建立和协助运行EDR解决方案的网络安全专家必须预见所有可能的攻击向量。

然而,这种攻击需要攻击者大量的资源和工作。APT使用的三个主要阶段——渗透、扩展和提取——需要比“传统”攻击更多的工作。虽然这样的攻击可能是值得的,但有些团伙的生命可能不到攻击的持续时间那么长。使用高级持续性威胁进行攻击绝对是专业人士之间的竞争。

高级持续性威胁有很多方面需要讨论。首先,我们想要定义APT和常见网络攻击之间的区别。高级威胁可能看起来像一个更高级的病毒,但它更像是一项特殊行动,而不是普通的攻击。APT攻击依赖于许多更多的程序-既由骗子使用的程序,也有攻击系统中的程序。它们也是手动执行的-不像勒索软件攻击通常是自动化的。命名中的“持续”一词恰如其分-这种威胁是关于在被感染的系统中长期存在。这种攻击的目标是有价值的数据,攻击持续的时间越长,就越可能窃取更多的数据。

还有几件事情需要注意。预先的恶意软件和扩大恶意软件存在的工具在这种攻击中通常与更简单的攻击相同。例如,当黑客在每个网络元素中建立APT存在和活动时,他们可能选择服务器架构和用户应用程序中相同的漏洞利用。自行车不需要重新发明,特别是当它跑得很好时。另一件要记住的事情是使用高级威胁攻击的典型目标。黑客很少瞄准收取赎金,有时不想获得任何利润。最终目标可能是泄露一些关键信息、删除它或控制托管在这些服务器上的服务器/网站。当然,这样的任务可能需要几个月才能完成,但APT的部署和保留根本不是一个5分钟的散步。

APT阶段。从渗透到数据提取

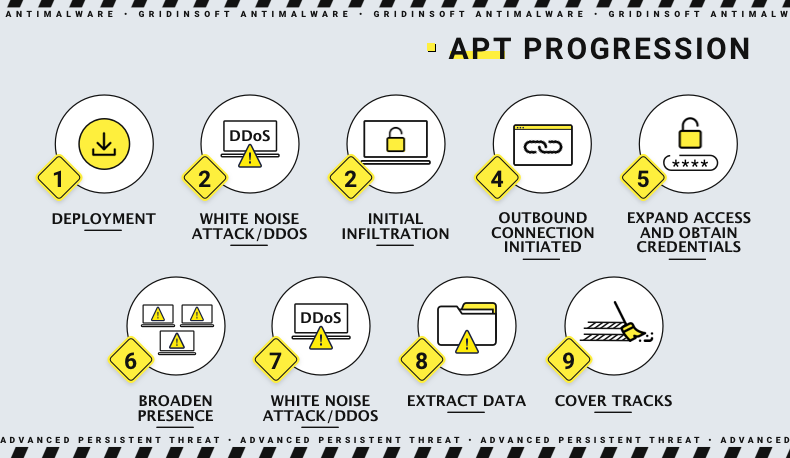

如前所述,高级持续性威胁攻击有三个主要阶段。在攻击期间,网络罪犯尝试注入恶意软件,使其更加可持续(即渗透到所有可能的环境中),最后开始提取数据。所有这些阶段都需要特定的软件和方法。然而,最终的有效载荷更有可能是后门、远程访问木马、间谍软件或它们的组合。为了有更相关的解释,我们将对发生在2026年初的一起带有高级威胁的网络攻击进行一些说明。朝鲜黑客使用Konni RAT攻击了俄罗斯外交领域。

第一阶段。恶意软件渗透

有数十种将恶意软件渗透到企业网络中的可能方式。然而,在过去的两年中,分析人员观察到一个严格的趋势:近40%的攻击是通过RDP漏洞利用进行的。而这个数字适用于所有形式的网络攻击,不仅限于APT相关的攻击。尽管如此,其他方法-例如SQL注入和社交工程,也被使用。在某些情况下,主要是为了分散人员注意力,骗子可能会额外发起DDoS攻击。系统管理员和网络安全专家将努力保护网络,而主要的攻击行为将在他们的背后发生。

在Konni RAT注入中,同名犯罪团伙并未执行干扰操作。他们的方法是百科全书式的钓鱼式攻击。攻击者将带有恶意文件的电子邮件伪装成印度尼西亚俄罗斯大使馆的新年祝福。他们成功地伪造了电子邮件地址,使域名看起来像“@mid.ru”,与原始的“@mid.rf”不同但足够相似,以欺骗某人。结合典型的节日放松心态,使大使馆工作人员分散了注意力。

恶意软件注入步骤

黑客试图注入到目标系统或网络中的确切恶意软件并不总是相同的病毒。它可能是一个脚本,用于连接到远程服务器以获取有效负载或在恶意软件启动之前削弱安全系统。可能会使用所谓的前驱恶意软件-展示网络钓鱼页面或诱骗员工允许恶意软件安装。然而,大多数黑客试图避免与人为因素有关。然而,并非所有员工都会不顾可疑行为。

在Konni APT攻击的情况下,上述附件(确切地说是.zip文件)包含一个脚本,该脚本连接到命令服务器并成功下载了远程访问木马的安装程序。在启动"поздравление.scr"文件后,大使馆工作人员正在观看图像,而主要操作正在后台进行。这种多步骤方案是必需的,以模糊日志记录并清除任何路径。此外,可以使用这些中间步骤来禁用安全软件。当入侵被掩盖并且有效载荷恶意软件被下载时,罪犯们转向第二步-扩展。

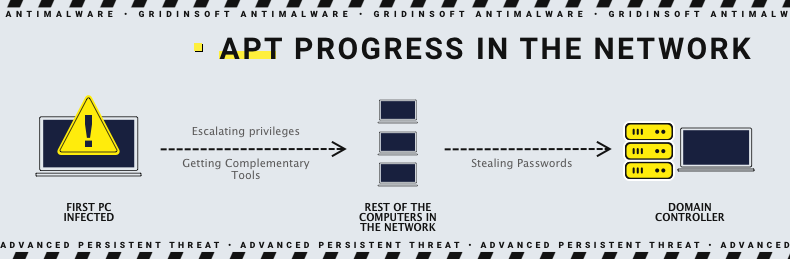

阶段二:恶意软件扩散

在网络中入侵一台计算机永远不够,即使它是域控制器。恰恰相反,骗子们通常瞄准域控制器或至少拥有管理员权限的计算机。如果他们最初将病毒扩展到用户权限的计算机上,他们将尝试 提升权限以将其恶意软件以管理员身份执行。黑客可以在他们感染的用户配置文件上执行此操作,也可以创建一个单独的隐藏管理员帐户。提升权限并不容易,通常需要利用漏洞。然而,如果攻击得到妥善准备,骗子已经知道要使用哪些漏洞,并且 准备好了恶意应用程序 以利用此漏洞。

拥有管理员帐户使骗子可以在其他设备上创建 相同的高权限帐户并管理网络。接管域控制器是一种经常实践的方式,但执行起来更加困难。这就是为什么骗子通常会使用 暴力破解工具或黑客工具 之类的东西——当撬锁工具失败时,它们就像撬棍一样有用。粗暴的工具更容易被检测出来——但通常,在域控制器暴力破解阶段,骗子设法禁用单独计算机上的任何保护。

将恶意软件扩展到网络中有一个显而易见的原因。感染的计算机越多 - 黑客可以访问和提取的数据也就越多。这个简单而线性的方程必须成为系统管理员的指南。在处理敏感和有价值的数据时,网络聚类、加强保护措施和持续的控制是必不可少的。然而,敢于使用APT进行攻击的威胁行为者很可能会有后备方案。这就是为什么拥有一个良好的EDR解决方案会更好。它是不可能关闭的,除非接管DC并且很难避免 - 它涉及到启发式检测,这要比欺骗要难得多。

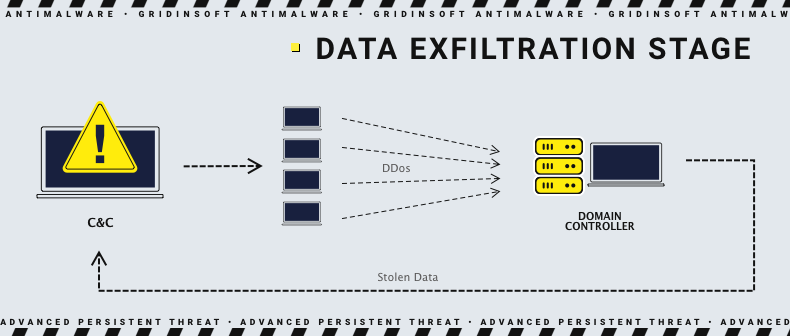

第三阶段。数据提取

正如我们之前提到的,APT威胁不是“持久性”的仅仅是因为这个场合。它们试图在企业系统中尽可能长时间地存在,收集所有可能有价值的数据。然而,它们不会在找到受害者PC上的数据后立即将数据发送到其命令服务器。即使安全软件被禁用,系统管理员也可能会注意到从网络内部发送到未知地址的多个数据包。这种情况会引起警惕,高级威胁将在此时被揭示。为了使其更为隐蔽,黑客必须应用一些诡计。

这些技巧可能涉及为提取的文件创建伪装并分散注意力。在大多数情况下,骗子会选择第二种变体。要找到一种方式来隐藏大量流量并不容易。你多久通过电子邮件发送一次千兆字节大小的文件?即使那封电子邮件在被检测到的瞬间成功传送,这也会引起怀疑。骗子通常使用DDoS攻击或所谓的白噪声 - 大量无意义的命令或请求来混淆日志。这种技巧可能会规避安全解决方案,给试图弄清楚发生了什么的分析人员带来很多麻烦。

然而,当APT攻击运营商决定停止在某个网络中存在时,他们甚至可以执行最终提取“原样”。这不会是一种常见的做法,特别是如果从这家公司获得的信息卖了一个好价钱。骗子可以将他们渗透到网络中的方法重新出售给他们的同事,以及再次渗透进去。但当他们决定偷偷离开时,情况可能会更加严峻。在某些情况下,骗子可能会部署勒索软件 - 作为锦上添花。

如何保护您的网络免受APT攻击?

从上面的段落可以看出,高级持续性威胁非常复杂,是由有资质的网络罪犯实施的。APT 的部署和对抗可以类比于两位国际象棋大师的比赛-他们都非常熟练并有很多可能的走法。当他们只能猜测对方的活动并采取一些谨慎的步骤来了解发生了什么时,这个过程变得更加有趣。尽管如此,观看这个游戏已经意味着出现了问题。这并不意味着安全措施必须能够防止任何入侵。但是当你做得一切都正确时,骗子就会手足无措。让我们看看如何保护您的企业网络免受高级持续性威胁的攻击。

制止人为因素

不谨慎的人员是不可能完全消除的最大安全漏洞之一。然而,您可以教育他们如何保持安全并避免潜在的危险,但是您永远无法完全消除这种危险。十个工人中,九个将是勤奋的,而一个将是孩子气的。因此,除了提高员工的网络安全知识外,还必须减少可能发生的人为失误所造成的整体损害。

- 说明附件的危险性。 许多人认为附件不会有危险,所以毫不犹豫地打开它们。黑客们感谢他们 - 任何规模的攻击中有很大一部分是因为这种错误的信念。

- 保护所有的严密位置。 MS Office宏和Visual Basic脚本可能携带不同的代码。它们可能包含下载程序或相同的恶意软件。禁止在没有系统管理员许可的情况下执行它们可以防止这些注入方式。

- 建立软件卫生。 这个建议对抗任何恶意软件都很有帮助,因为骗子们使用相同的漏洞进行各种攻击。定期更新应用程序,避免使用不可信任的程序,并密切关注可以收集其用户信息的应用程序 - 这些建议是基础。

- 将网络聚类。 即使黑客们设法感染了网络的一部分,也无法进一步传播。至少您会赢得一些时间来找到处理黑客的方法。

- 大多数用户应该应用用户权限。 大多数应用程序现在不需要管理员权限。它们可能仍然会有时要求您输入管理员密码,但这比解决网络攻击要容易得多。

APT的技术对策

除了那些针对员工普遍适用的建议外,还有几项专门应对APT的措施。这些措施主要是关注网络安全和流量控制。其中最需要关注的是白名单和流量监控。

白名单

此程序意味着只允许内部员工访问指定的网站/ IP地址。这种设置有助于防止恶意软件下载器连接到外部服务器。它也有一个更“平和”的目的——阻止员工访问各种网站,以最大程度地减少拖延。然而,仅使用此方法并不是100%有效的。 "白名单"域名可能会随着时间的推移被攻击,或者连接可能通过安全和合法的软件创建。有些程序可能仍然是安全的,但已过时——这使它们容易被利用。在建立网络时要记住所有这些问题。

流量监控

尽管白名单更多地涉及被动保护,但流量控制则是主动的对策。首要的是保护最脆弱的部分。在企业中,这些东西就是Web应用服务器。由于设计上每个人都可以连接它们,因此它们最容易受到攻击。因此,您必须额外注意使用防火墙或其他过滤器保护它们,以防止SQL或RFI注入攻击。此外,当涉及流量控制时,防火墙非常有用。这些工具可以记录网络事件,允许您查看和分析可能的异常情况。